最新のインフラのためのモダンセキュリティ

より速く検知し、より賢く対応

リアルタイム検知と柔軟なカスタマイズ性

ク従来の“ブラックボックス型”検知に頼らず、クラウド全体で透過的かつ自由にカスタマイズ可能な検知を実現。Sysdigなら、リアルタイムの稼働監視によって、スピードと柔軟性を両立できます

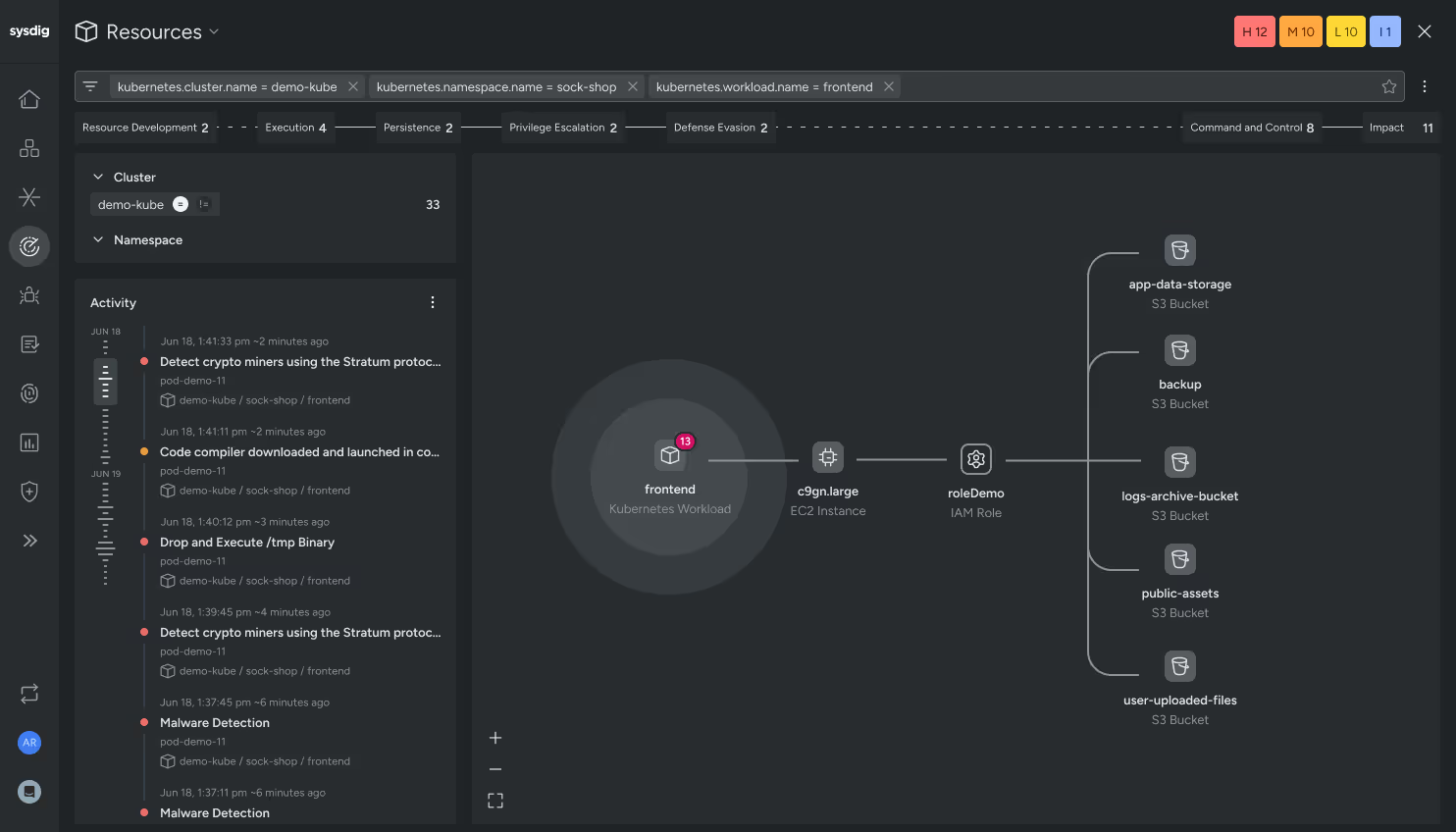

文脈を踏まえた調査

ホスト、コンテナ、クラウドのアクティビティを自動で関連付け、効率的なフォレンジック調査を実現。Linuxのシステムコールまで詳細に記録し、インシデントの影響をすばやく把握できます

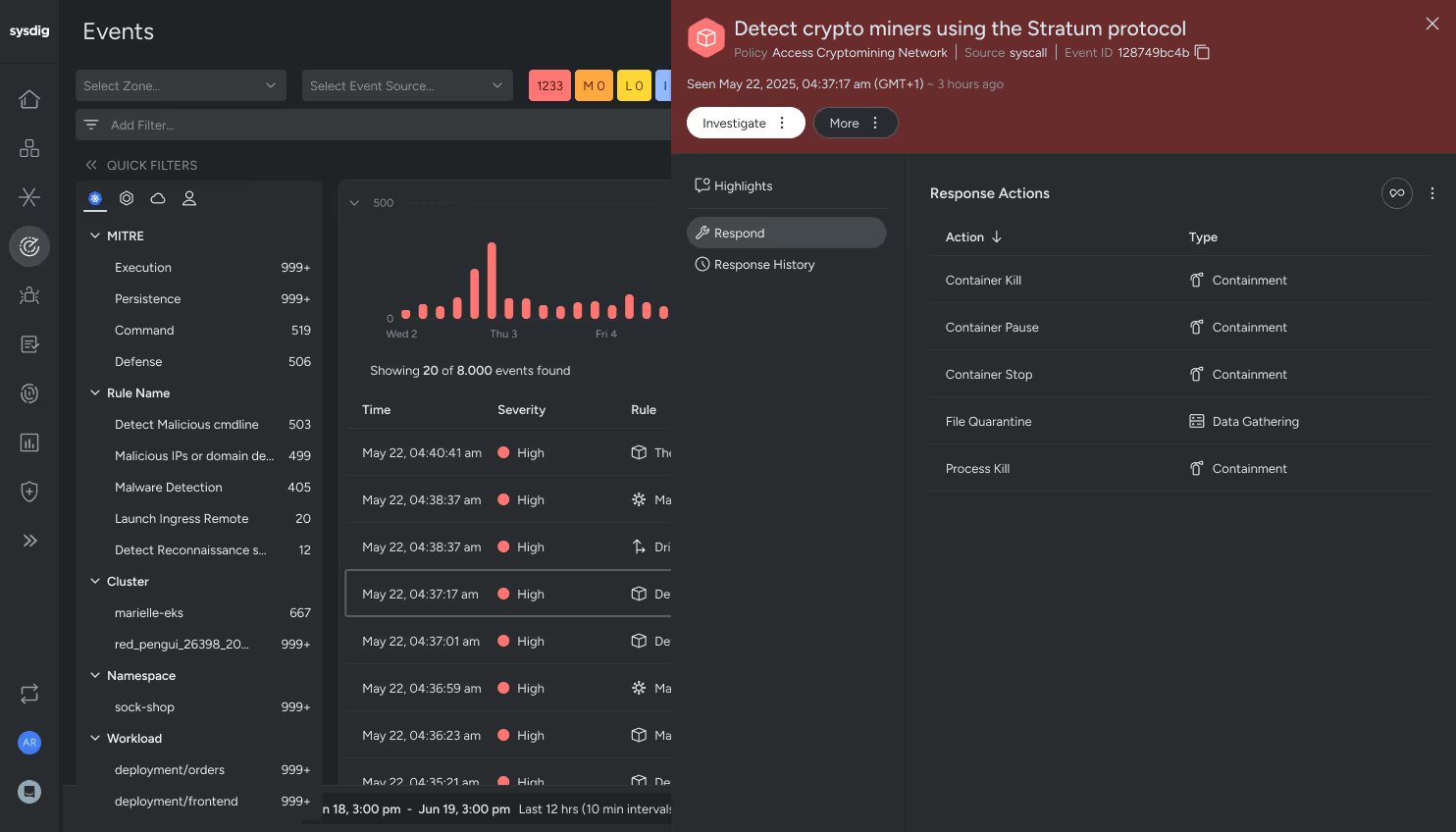

柔軟な対応オプション

自動化ときめ細かな制御で対応をスピードアップ。リモートシェルで直接トラブルシュートしたり、イベントから即時対応したり、ポリシーに基づく自動レスポンスまで柔軟に選べます

Sysdigがなければ、必要な情報を得るために複雑な作業が必要だったでしょう。Sysdigは、インフラ全体の状態を一つの画面で見渡せる統合ビューを提供してくれます

Sysdigのサーバー脅威検知のしくみ

Sysdigの脅威検知は、軽量エージェントとFalcoエンジンでリアルタイムにカーネルイベントやクラウドログ、Kubernetesの情報を収集。特権昇格やコンテナエスケープ、不審なプロセス実行を即座に検知し、複数クラウド環境でも見逃しを防ぎます。クラウド攻撃は10分以内に完了するため、このリアルタイム性は不可欠です。

検知した情報はSysdigの管理ハブで集約され、AIによる要約とフォレンジック分析がコンテキスト化および相関付けされているため、「誰が・何を・どこで・どのように脅威を起こしたか」を迅速に理解できます。

リアルタイムで検知されたランタイム脅威は、Sysdig のイベントフィードから取得したポスチャーデータで補強され、アナリストがスレットハンティングや事後分析の際により深く掘り下げて調査できるよう支援します。さらに Sysdig Cloud Attack Graph によって、追加のポスチャーコンテキストが提供され、より包括的な調査と対応が可能になります。

Sysdig は、自動および手動のいずれにおいても高い効果を発揮するレスポンス機能を備えています。

自動レスポンスは、コンテナのドリフト検知などポリシーに基づいて実行され、ベースラインから逸脱したコンテナのシャットダウンやフォレンジックデータの収集などを行います。一方、手動レスポンスも Sysdig Automations によって効率化されます。これはノーコード/ローコードの自動化フレームワークで、あらかじめ定義されたロジックに基づき、ファイル取得、チケット発行、メッセージ送信などの対応を迅速に実行できます。