権限は多すぎる、時間は足りない

権限を正しく整える

— ”正しいやり方”は必ずある

課題

解決策

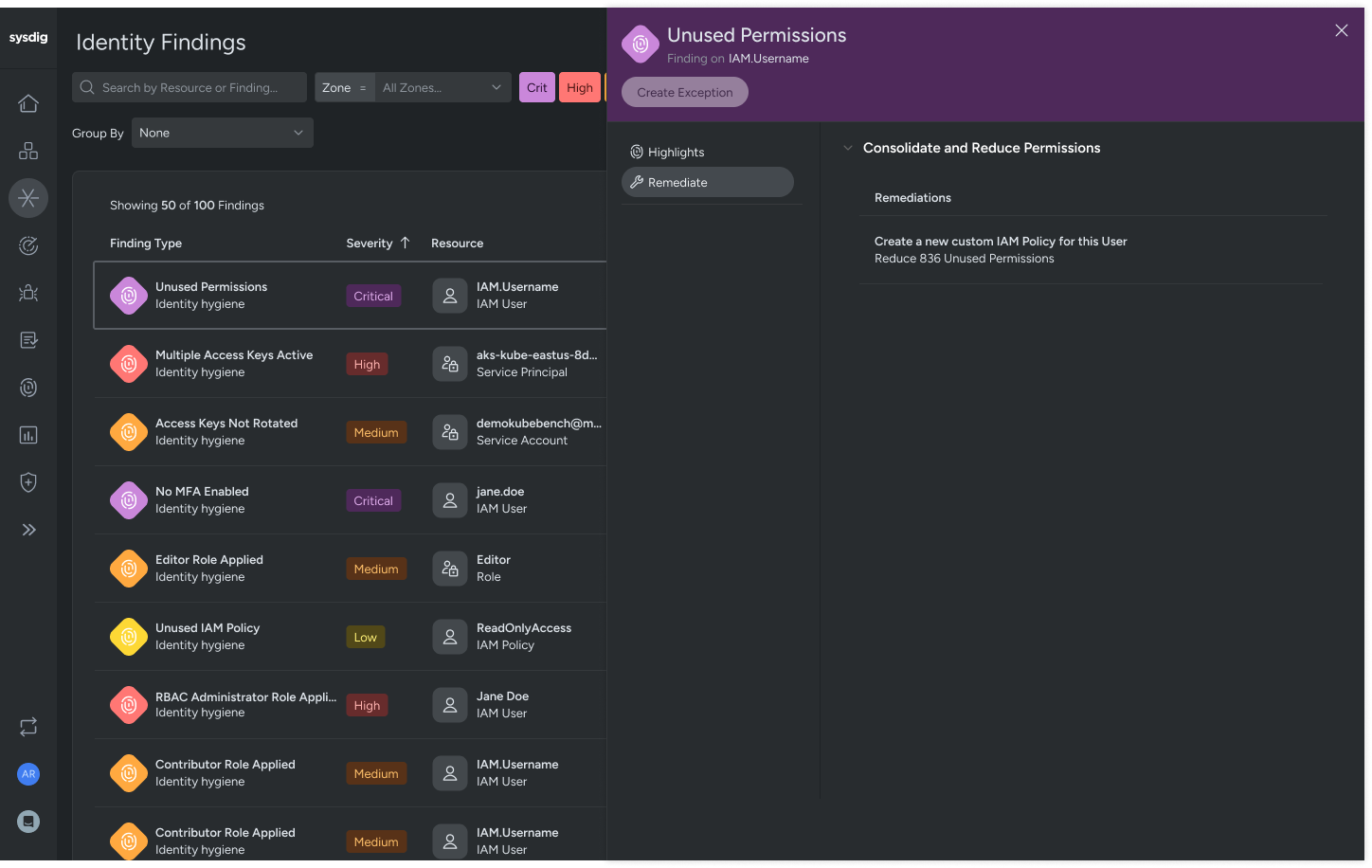

付与されたクラウド権限の98%が使われず、過剰な権限がリスクを生んでいる

自動生成されるポリシーと可視化で、実際に使われている権限を最適化

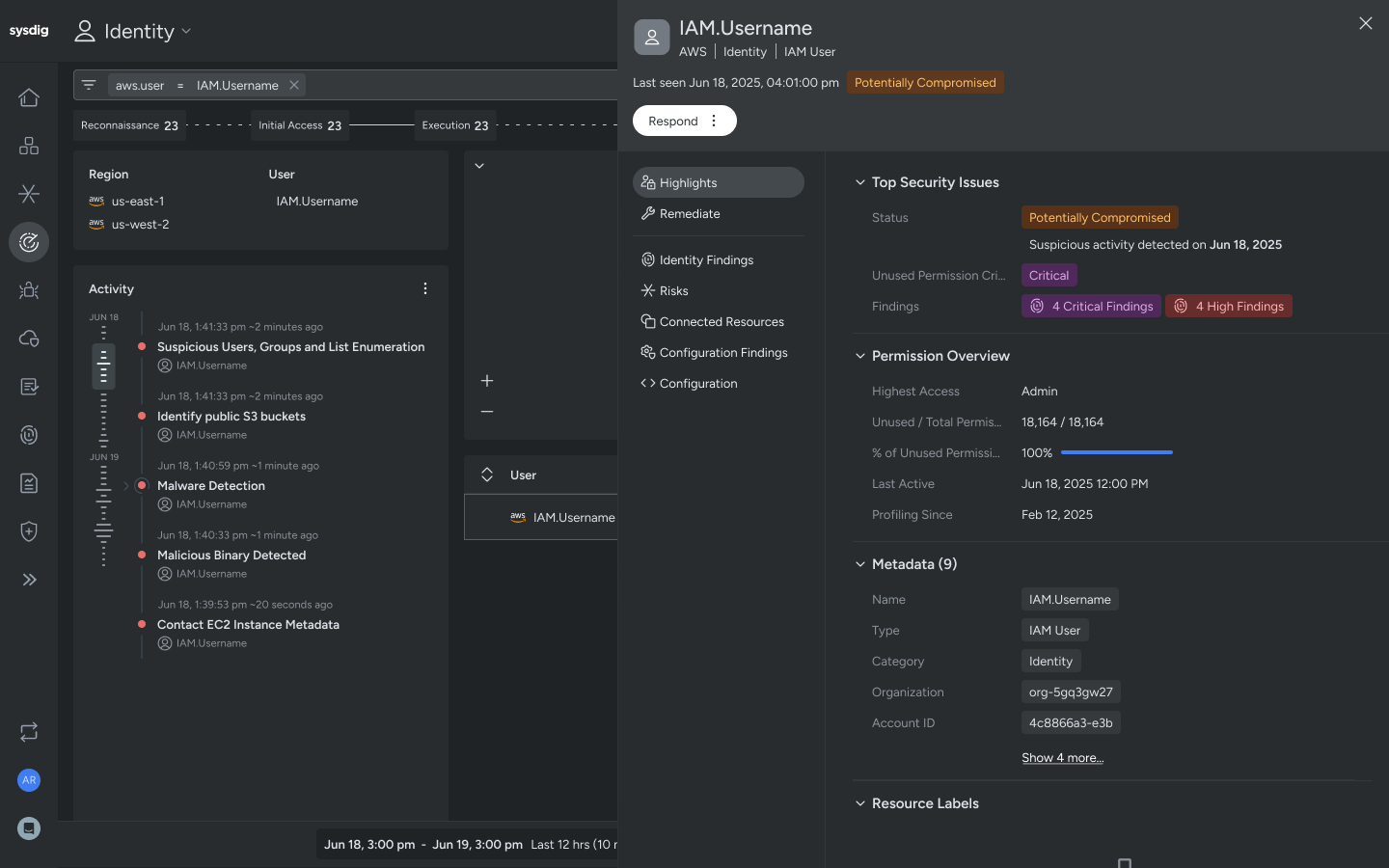

管理するIDが多すぎて、侵害されたユーザーをタイムリーに特定できない

IDの利用パターンを分析し、リスクのあるユーザーや侵害されたユーザーをリアルタイムに検知

複雑化するクラウドIDが、コンプライアンス対応をこれまで以上に難しくしている

IDとアクセス管理のコンプライアンスを、業務フローに自然に組み込みスムーズに対応

最小権限の実現はここから

クラウドIDインサイト

権限の不正な拡大やアカウント侵害の初期兆候をもとに、危険なユーザーを早期に特定します

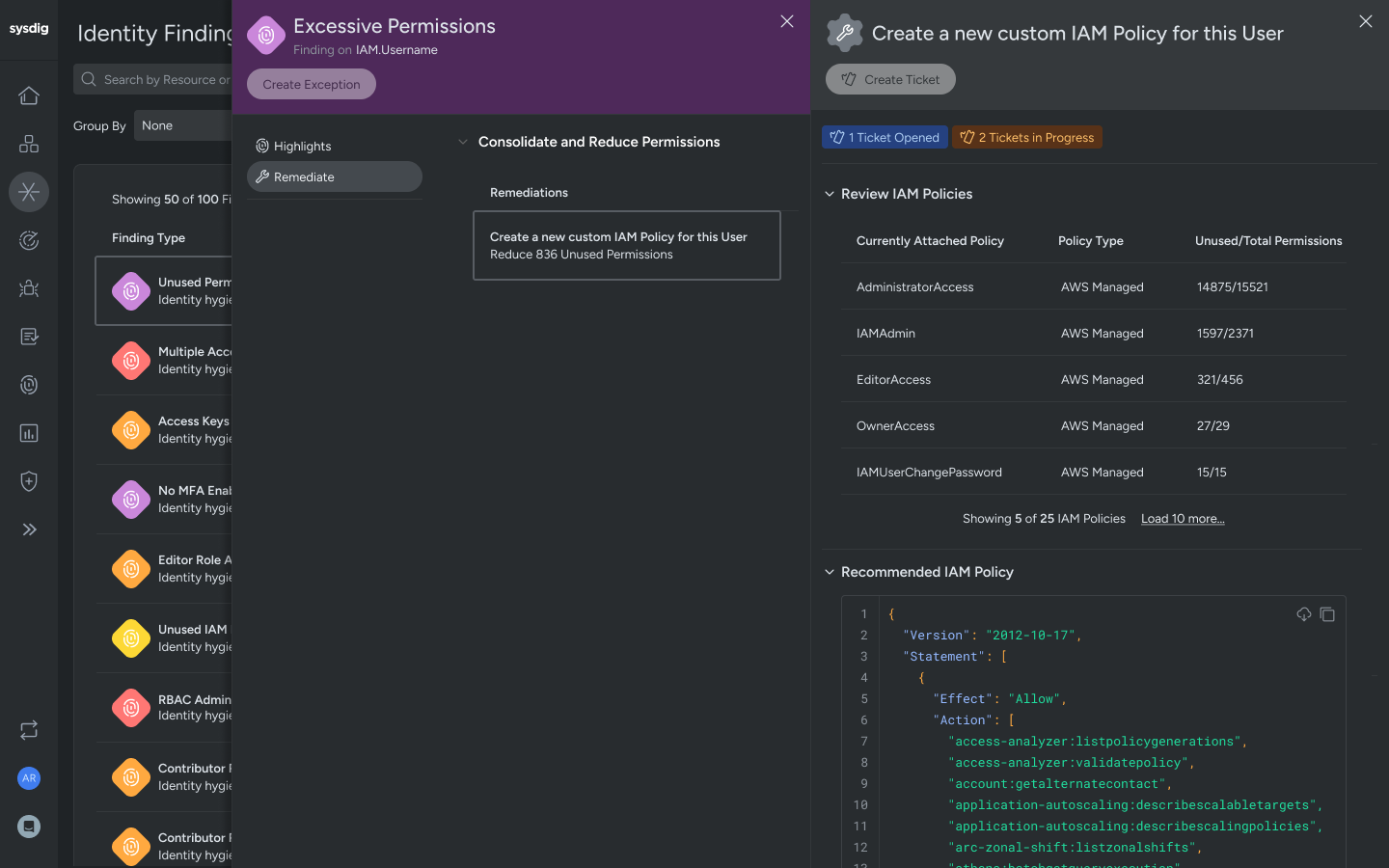

最小権限ポリシーの最適化

リアルタイムのインシデント情報をもとに、不要な権限を削減。攻撃が起きる前に、必要最小限の権限だけを自動的に推奨します

使用中の権限の可視化

アクセス状況を分析し、使われていない権限を特定。実際に業務に必要な権限だけを残すことで、無駄をなくし効率と安全性を両立します

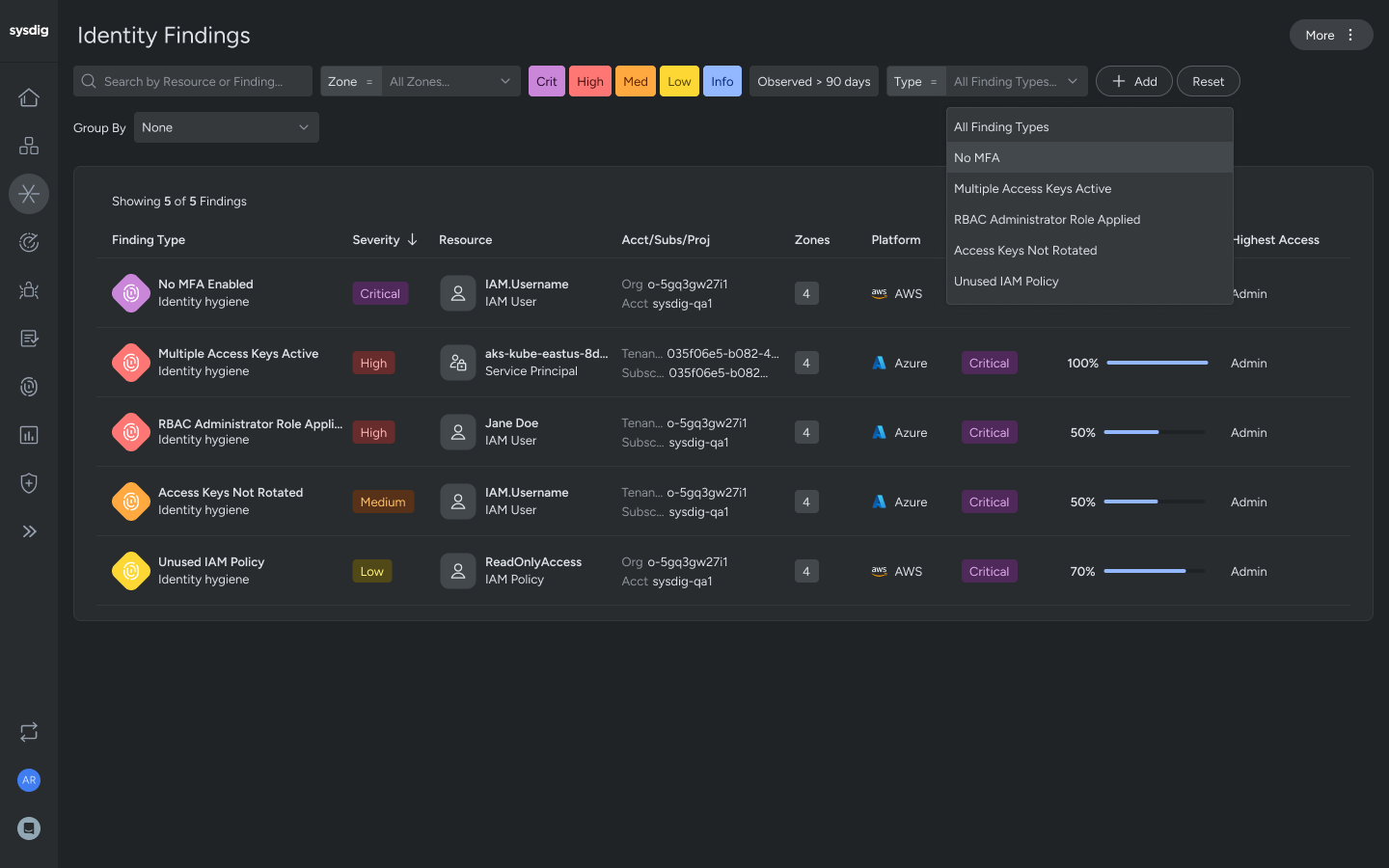

アイデンティティ検知

多要素認証の未設定や使われていないユーザー、管理者権限の乱用など、IAMの違反を自動的に検出し可視化します

Sysdigは、古くなったアクセスキーを特定するのに役立っただけでなく、未使用の権限を持つユーザーにフラグを立て、IDセキュリティをより厳密に管理できるようにしてくれました。

Syfe社、エンジニアリングディレクター

SysdigのCIEMのしくみ

- Sysdig Secureは、アカウントで実行されたすべてのコマンドの監査ログを解析し、ユーザーやロール、ポリシーと関連付けます。これにより権限の利用状況をリアルタイムで把握でき、過剰な権限を持つロールや、侵害されるとリスクになるアカウントを特定できます。

- SysdigのCIEMは、未使用や不要な権限、非アクティブユーザー、リスクの高いポリシーといったIAMの問題を追跡します。ユーザーやロールごとに「どの権限をいつ使ったか」を確認でき、最小権限に基づく改善案も提示。これにより、権限の整理をスピーディかつ安全に行えます。

- Cloud Identity Insightsは、リスクの高いユーザーやロールを優先的に把握し、侵害の兆候を早期に検知します。実践的でわかりやすい情報を提供することで、リスク削減につながる対応に集中可能。Sysdigの推奨に従えば、正規の業務を妨げることなく、IAMポリシーを安心して強化できます。

FAQs