Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2026年1月29日に Dan Belmonte が投稿したブログ(https://www.sysdig.com/blog/bringing-oss-runtime-security-to-aws-falco-integration-with-aws-security-hub-cspm)を元に日本語に翻訳・再構成した内容となっております。

クラウドネイティブ環境におけるセキュリティは、ランタイムで何が起きているかを把握することから始まります。AI駆動のワークロードから従来型のサービスまで、現代のアプリケーションは多くの場合、Kubernetes によってオーケストレーションされたコンテナによって支えられており、チームは数秒しか存在しない一時的なコンテナや、何時間も稼働するコンテナに対して可視性を維持しなければなりません。ここでランタイムセキュリティが不可欠となり、Falco がこのクリティカルなギャップを埋めます。

Falcoとは?

Falco は CNCF をグラデュエートしたオープンソースプロジェクトで、クラウドネイティブ環境向けのランタイムセキュリティを提供します。Falco は eBPF プローブを用いてカーネルレベルでコンテナを監視し、不審な挙動をリアルタイムで検知します。

Falco はワークロードのためのセキュリティカメラのような存在だと考えてください。次のようなアクティビティを監視します。

- コンテナ内で予期せぬシェルが発生する

- 機密ファイルへのアクセス (

/etc/shadow など) - 異常なネットワーク接続

- 権限昇格の試行

- 重要なシステムファイルの変更

- ...

Falco がこれらの挙動を検知すると、カスタマイズ可能なルールに基づいてアラートを生成します。Falco に付属するデフォルトのルールセットは、MITRE ATT&CK のようなフレームワークと整合しています。

Falco の機能やコンポーネントなどについてさらに詳しく知りたい場合は、この Falco のブログ記事をご覧ください。

課題: OSS ランタイムセキュリティを AWS ネイティブにする

AWS Security Hub CSPMなどのセキュリティツールを使用してFalcoをセットアップするのは大変な作業であり、複数のAWSサービスとKubernetesリソースの設定が必要になります。

- 適切な設定で、Amazon Elastic Kubernetes Service(EKS)クラスター上に Falco とログフォワーダー(FalcoSidekick)をデプロイする

- Helm チャートおよび CloudFormation を用いて、デプロイ全体のライフサイクルを管理する

- AWS CloudWatch のロググループおよびログストリームを設定する

- すべてのサービスにまたがる適切な IAM ロールと権限を設定する

- Falco のログからの生データを変換し、AWS Security Finding Format(ASFF)標準を用いて AWS Security Hub CSPM に送信するための Lambda 関数を作成・設定する

このワークフローを完全に稼働可能な状態にするには時間がかかります。しかも、それを AWS CloudFormation スタック内で自動化する前の段階でさえです。

待ってください... AWS Security Hub CSPM とは?

AWS Security Hub CSPM(Cloud Security Posture Management)は、複数のソースからの検出結果を集約する、AWS の統合セキュリティダッシュボードです。Falco のアラートの送信先として理想的である理由は次のとおりです。

単一の可視化画面(Single Pane of Glass)

異なるセキュリティツールごとに別々のダッシュボードを管理する代わりに、Security Hub CSPM はすべてを一元化します。Falco のアラートは、設定済みの GuardDuty、Inspector、Macie、その他のセキュリティサービスからの検出結果と並んで表示されます。

組み込みのワークフロー管理

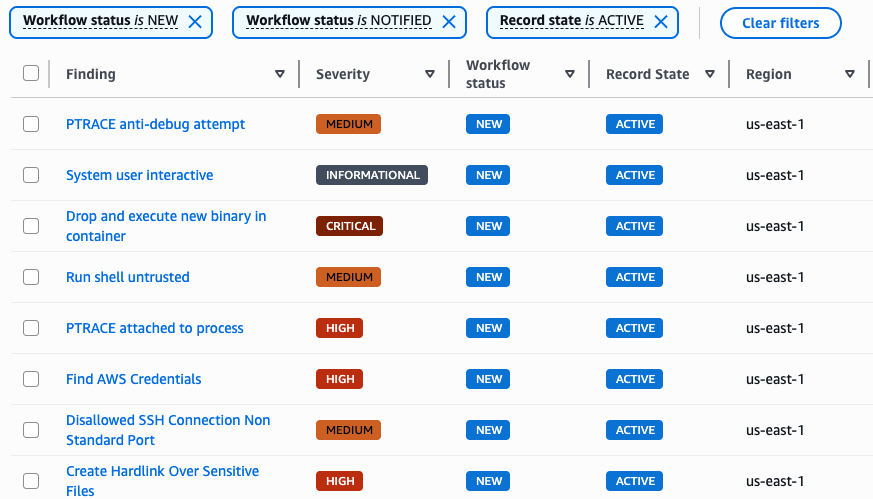

重要度(Critical、High、Medium、Informational)で検出結果をフィルタリングし、ワークフローステータス(New、Notified、Resolved)を追跡し、レコード状態(Active、Archived など)を管理できます。

コンプライアンスとの整合

AWS Security Hub CSPM は、CIS AWS Foundations Benchmark、PCI DSS などの標準をサポートしており、セキュリティ検出結果をコンプライアンス要件にマッピングするのに役立ちます。

自動化のサポート

EventBridge と統合して自動対応をトリガーできます。ITSM でのチケット作成、Slack 通知の送信、修復ワークフローの開始などが可能です。

解決策:AWS マーケットプレイス経由の Falco+ AWS Security Hub CSPM 統合

このソリューションでは、AWS Marketplace を通じてデプロイすることで、自分で統合する必要がなくなります。

ステップ 1: 検索してサブスクライブする

AWS Marketplace で "Cloud Native Security with Falco (CSPM Integration)" を検索して、ワンクリックでサブスクライブしてください。

ステップ 2: セルフサービスデプロイ

EC2 (ブートストラップ VM) インスタンスのデプロイに必要な EKS クラスター名とネットワークの詳細を指定して、デプロイワークフローをマーケットプレイスから直接起動します。

ステップ 3: 自動構成

自動化されたソリューション:

- 指定した EKS クラスターに Falco をデプロイする

- 必要なすべての AWS リソース(CloudWatch、Lambda、IAM ロール)をプロビジョニングする

- 統合パイプラインを構築する

- アカウントで AWS Security Hub CSPM を有効化する

ステップ 4: 即時の価値

数分以内に、EKS クラスターのランタイムセキュリティの結果が AWS Security Hub CSPM ダッシュボードに表示され、トリアージと対応の準備が整います。

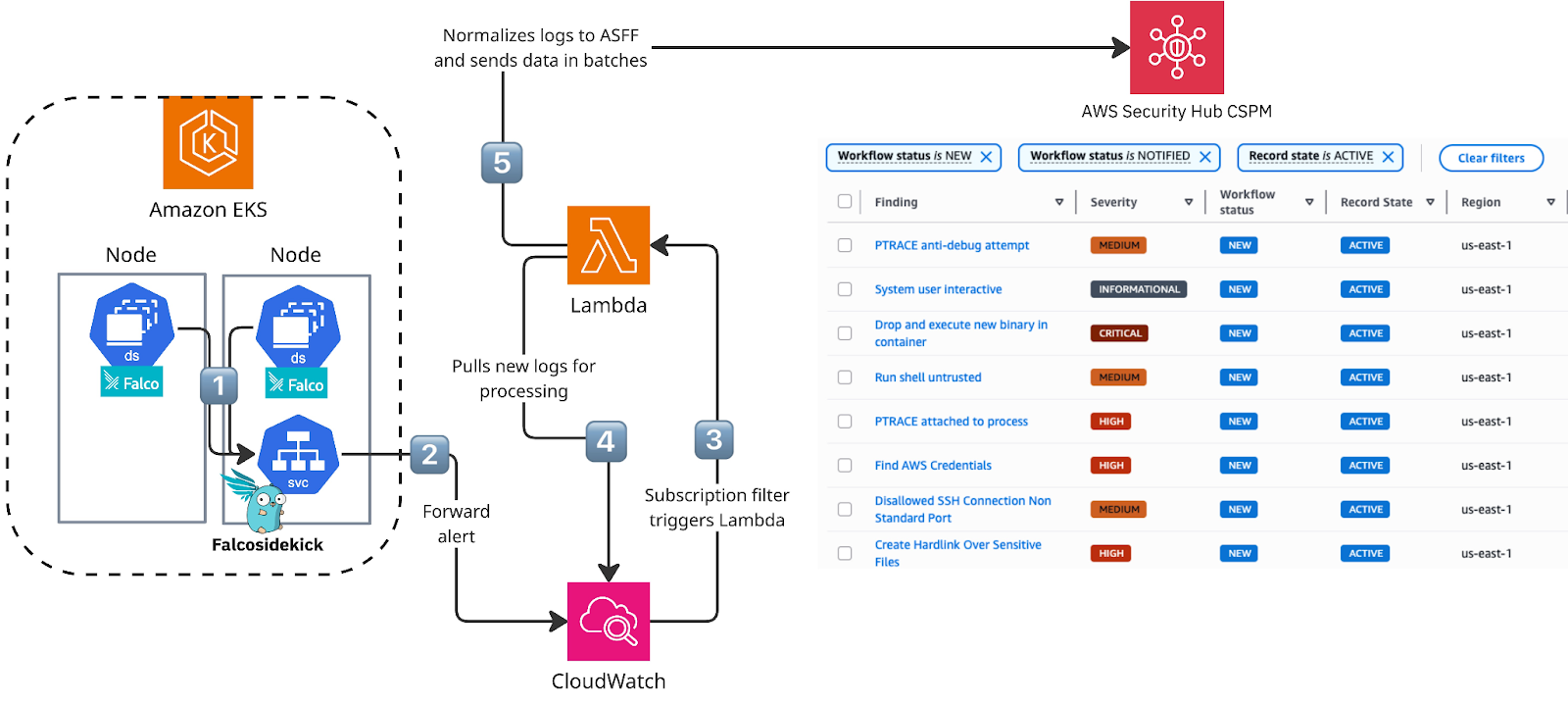

仕組み

このソリューションは、合理化されたワークフローに従っています。

- Falco は EKS クラスター内のすべてのノードで実行され、カーネルレベルでシステムコールを監視します。イベントが(デフォルトのルールセットに含まれる)ルールに一致すると、FalcoSidekick に送信されます。

- FalcoSidekick はアラートを集約し、CloudWatch(特定の LogGroup パス)に転送します。

- CloudWatch のサブスクリプションフィルターが、新しいアラートの到着時に Lambda 関数をトリガーします。

- Lambda は CloudWatch からのデータを AWS Security Finding Format(ASFF)に変換し、AWS Security Hub CSPM に転送します。

- セキュリティ検出結果は AWS Security Hub CSPM に表示され、表示、フィルタリング、対応を行うことができます。

実際の検知例

デプロイが完了すると、このソリューションは次のような、デフォルトのルールセットに基づくさまざまなセキュリティ脅威を即座に検知し、報告します。

- コンテナ内でのシェル起動:コンテナへの悪意のある対話的アクセスの可能性を検知します

- 機密ファイルへのアクセス:/etc/shadow などの重要なファイルをプロセスが読み取った際にアラートを発します

- 予期しない Kubernetes API への接続:Kubernetes API との異常な通信パターンを特定します

- 権限昇格の試み:より高い権限を取得しようとする試みを検知します

- 不審なネットワークアクティビティ:コンテナからの異常なネットワーク接続を監視します

これらすべての検知結果は、適切な重要度レベル、コンテキスト情報、そして対応可能な詳細を備えた、正しく分類された検知結果として AWS Security Hub CSPM に表示されます。

誰が利用すべきか?

このソリューションが最適なのは次のようなケースです。

- セットアップのオーバーヘッドなしでランタイムセキュリティを実現したい EKS クラスター運用中の DevOps チーム

- 脅威検知を AWS Security Hub CSPM に集約したいセキュリティチーム

- エンタープライズグレードの統合を備えたオープンソースのセキュリティツールを求める組織

- 商用 CNAPP ソリューションへの本格的な導入を検討する前に、ランタイムセキュリティを評価したい企業

始める方法

このソリューションは AWS Marketplace で提供されています。「Cloud Native Security with Falco (CSPM Integration)」で検索し、Falco のロゴを探してください。デプロイには次の要件があります。

- 既存の EKS クラスター

- インターネットアクセスおよび EKS クラスターとの接続性を備えた VPC

- AWS Security Hub CSPM が有効化されていること(または、このソリューションによって有効化することも可能です)

そこから先は、CloudFormation がすべてを処理します。IAM ロールと権限、Lambda 関数、ロググループ、そしてクラスターへの Falco Helm チャートのデプロイが含まれます。

さらに詳しい情報が知りたい、またはこのソリューションに貢献したいですか?この AWS Marketplace ソリューションの仕組みを知るには、GitHub リポジトリをご確認ください。

まとめ

ランタイムセキュリティは任意であるべきではなく、導入に何週間もかかるべきでもありません。

私たちの AWS Marketplace ソリューションは、Falco の強力なオープンソースによるランタイム検知を AWS Security Hub CSPM に直接統合し、わずか 10 分のデプロイでランタイムの脅威から環境を保護します。

主なメリット:

- オープンソースの透明性:Falco は CNCF グラデュエートプロジェクトであり、活発なコミュニティに支えられています

- AWS ネイティブな統合:検知結果は AWS Security Hub CSPM に直接取り込まれます

- 自動化されたデプロイ:手動でのインフラ設定は不要で、動作する EKS クラスターがあれば十分です

- 即時の価値:デプロイ後数分でランタイム脅威の検知を開始できます(ビジネス要件に応じてルールの調整を行うことを推奨します)

最初の EKS クラスターでランタイムセキュリティを試す準備はできていますか?AWS Marketplace で私たちを見つけてください。

この統合についての質問や、Falco についてさらに知りたいですか?ぜひコミュニティに参加してください。