Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2025年11月20日に Alberto Pellitteri、Michael Clark が投稿したブログ(https://www.sysdig.com/blog/detecting-cve-2024-1086-the-decade-old-linux-kernel-vulnerability-thats-being-actively-exploited-in-ransomware-campaigns)を元に日本語に翻訳・再構成した内容となっております。

2025 年 10 月 31 日、CISA は CVE-2024-1086 がランサムウェアキャンペーンで積極的に悪用されていることを確認しました。この脆弱性は、Linux カーネルの netfilter コンポーネントにおける権限昇格の脆弱性で、「use-after-free」型のバグです。Linux カーネルには 10 年以上前から存在しており、攻撃者が侵害済みシステムで root 権限を取得するための経路を提供します。この脆弱性は 2024 年 1 月に初めて発見され, 翌月に Linux からパッチが公開されました。しかし、この脆弱性によって特権アクセスを得られてしまうため、攻撃者は依然としてランサムウェア攻撃を実行可能です。

CVE-2024-1086 は攻撃者に root 権限へのルートを開くため、Linux インフラを持つ組織にとっては早急に特定とパッチ適用を行うべき重要な脆弱性です。10 年間存在していたことから、古いシステムや使用頻度が低いレガシーシステムには、いまだに脆弱な状態のものが残っている可能性があります。パッチが適用されていない状態では、CVE-2024-1086 はランサムウェア攻撃に対して開かれた攻撃面を生み出します。

本ブログでは、Sysdig 脅威リサーチチーム(TRT)が実施した CVE-2024-1086 の調査と分析に基づき、攻撃者がどのようにこの脆弱性を悪用しているのか、そして防御側がどのように先手を取るべきかを解説します。

CVE-2024-1086 のテクニカル分析

脆弱性の詳細

CVE-2024-1086 (CVSS 7.8) は Linux カーネルのネットフィルター (nftables) コンポーネントの nft_verdict_init () 関数にあります。この脅威は、この関数が判定パラメータを適切に検証できないことに起因します。これにより、攻撃者はカーネルのメモリ管理においてダブルフリー状態を引き起こす可能性があります。

この脆弱性は 2014 年 2 月にコミットによって発生し、3.15 から 6.8-rc1 までのカーネルバージョンで発生するようになりました。緊急パッチが必要なバージョンは、Debian、Ubuntu、その他のディストリビューションを含む v5.14 から v6.6 までの Linux カーネルです。パッチが適用されてリリースされたバージョンは、v5.15.149+、v6.1.76+、v6.6.15+ です。

エクスプロイト分析

このエクスプロイトは、特権のないユーザーネームスペースを利用して、二重解放の脆弱性を含む nf_tables コンポーネントへアクセスします。大量のソケットバッファ(SKB)を割り当て、さらに不正な形式の SKB を nf_tables に通すことで、この二重解放の脆弱性を誘発し、攻撃者がカーネル内で悪意のあるコードを実行できるようになります。その後、エクスプロイトは modprobe_path を探索して上書きし、攻撃者が root シェルを実行できるようにします。

悪用の前提条件:

- ユーザーネームスペースが有効

- 権限のないユーザーネームスペースにアクセス可能 (sysctl kernel.unprivileged_userns_clone = 1)

- nf_tables モジュールが有効

これらの構成は、DebianやUbuntuなどの主要なエンタープライズディストリビューションや、クラウドに最適化された多くのイメージでデフォルトで有効になっているため、攻撃対象領域が大幅に拡大しています。

この脆弱性は、特に次のような環境で懸念されます。

- 権限のないユーザーアカウントを持つマルチテナントLinuxシステム

- 機能のためにユーザーネームスペースが必要なコンテナホスト

- インターネットに公開されており、脆弱性や弱いパスワードを抱える Linux サーバー

ランサムウェアキャンペーン

CISAがCVE-2024-1086を「ランサムウェアキャンペーンで使用されることが知られている」と分類したことは、その深刻さを浮き彫りにしています。CISA はこの悪用を特定のグループによるものとは考えていませんが、この脆弱性はランサムウェアオペレーターにいくつかの重要な機能を提供します。

- セキュリティ侵害後のエスカレーション: このエクスプロイトは、影響を受けるシステムにroot権限を付与し、完全な管理制御を可能にします。

- 防御回避: ルートアクセスにより、攻撃者はセキュリティツールを無効にしたり、ログをクリアしたり、永続性を確立したりすることができます。

- 横方向の動き: 権限を昇格させると、環境全体でさらにシステムが危険にさらされる可能性があります。

アクティブな悪用のタイミングは、RansomHub、Akira、LockBit など Linux を標的とするランサムウェアグループの増加と一致しています。特に RansomHub は支配的なランサムウェア・アズ・ア・サービス(RaaS)グループとして台頭しており、企業環境を標的とする GoLang ベースの Linux マルウェアを用いて 600 件以上の攻撃を実行しています。

脆弱なサービスや盗まれた認証情報を通じて初期アクセスが得られると、CVE-2024-1086 はシステム全体の暗号化やデータ流出活動に必要な権限昇格を攻撃者に提供します。2024 年 3 月以降公開されている一般向けの PoC(Proof-of-Concept)コードにより、技能が中程度の攻撃者でも悪用可能なハードルが下がっています。

Sysdig Secureによる CVE-2024-1086 エクスプロイトの検知

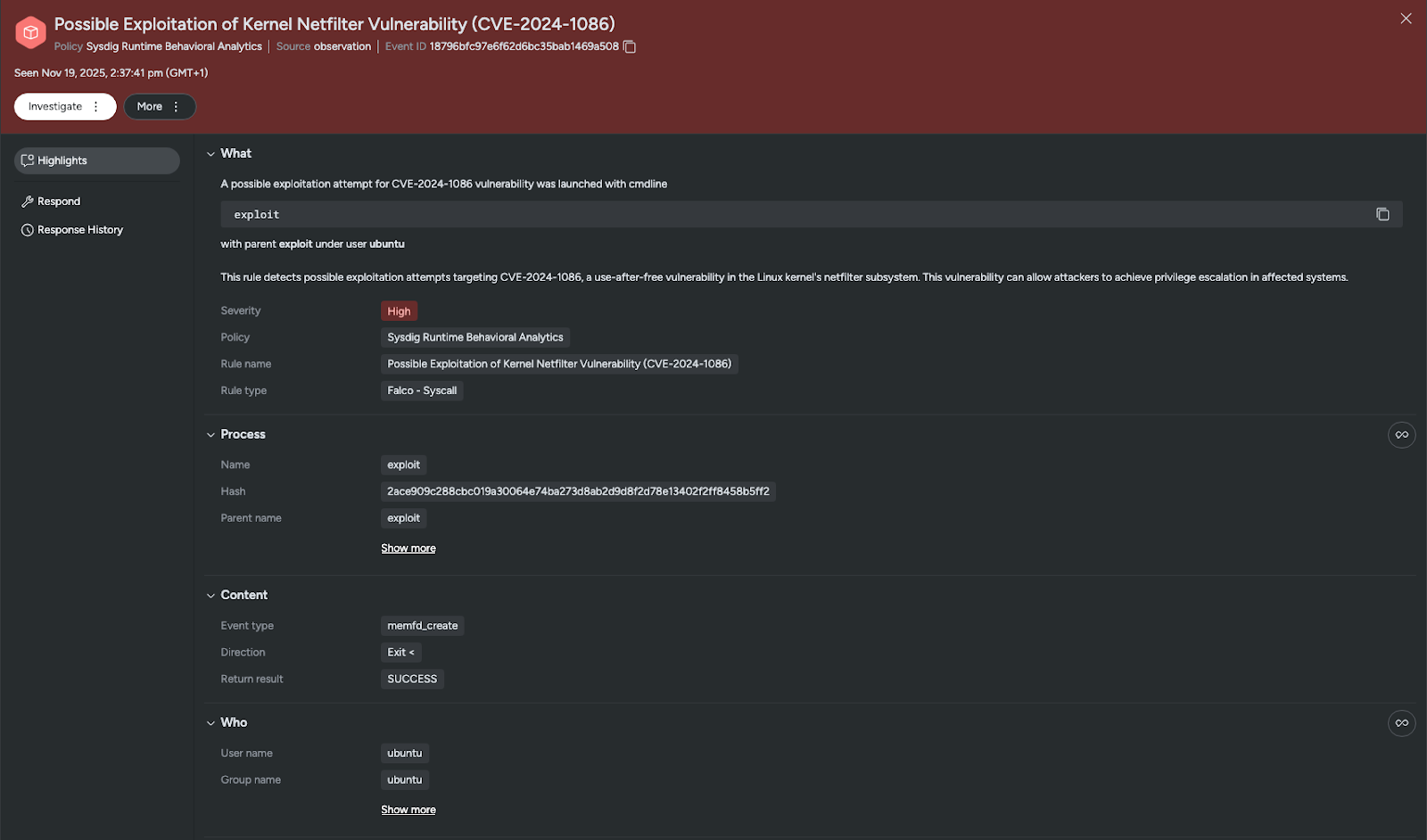

Sysdig Secure には、Sysdig Runtime Behavioral Analytics ポリシー内の「Possible Exploitation of Kernel Netfilter Vulnerability (CVE-2024-1086)」というルールによって、CVE-2024-1086 を検知するための標準搭載の検出機能が含まれています。

ランサムウェアの検知は、Malware Detection ポリシーを含む複数のメカニズムによって提供されます。また、一般的なファイル拡張子や身代金要求メモのファイル名を検知するランタイム脅威検知ルール「Ransomware Filenames Detected」も含まれています。Ransomware ルールは、Sysdig Runtime Threat Detection ポリシーでデフォルトで有効化されています。

まとめ

CVE-2024-1086 は重大なセキュリティ脆弱性であり、現在は CISA の KEV カタログにも含まれています。これは初期アクセスからシステム全体の侵害へとつながる橋渡しとなり、ランサムウェアオペレーターから非常に高く評価されています。信頼性の高いエクスプロイト手法、公開された PoC コード、高度な Linux 向けランサムウェアが組み合わさることで、この脆弱性が未パッチの場合、組織に極めて高いリスクが生じます。

この脆弱性は root 権限への経路を提供するため、CVE-2024-1086 のパッチ適用はすべての Linux インフラにおける最優先事項です。10 年以上存在してきたことから、レガシー環境や忘れられたシステムが依然として露出しており、ランサムウェア攻撃にとって持続的な足がかりとなり得ます。

脆弱性のパッチ適用が主要な防御策である一方で、堅牢なランタイム脅威検知および対応能力は、悪用の試みを特定し、それを無力化し、パッチが全システムに適用される前に侵害後の横展開を検知するうえで不可欠です。

CVE-2024-1086 のような重大な脅威に関する継続的な分析と最新情報については、Sysdig 脅威リサーチチーム をフォローしてください。