Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2025年12月9日に Mike Watson が投稿したブログ(https://www.sysdig.com/blog/how-to-detect-multi-stage-attacks-with-runtime-behavioral-analytics)を元に日本語に翻訳・再構成した内容となっております。

適切なツールがなければクラウド脅威の検知が圧倒的に困難な理由

クラウドネイティブ環境で悪意のある挙動を検知することは、特にクラウド向けに作られたツールがない場合、骨の折れるミスの起こりやすい作業になりがちです。その結果、チームは大量のアラートに直面し、その多くが不満の残る誤検知であることも珍しくありません。既存のツールは、エフェメラルなインフラ全体で攻撃者の振る舞いを追跡するのに苦労し、全体像を見逃す断片的な検知につながります。結果として、チームは複雑な多段階攻撃を見落とすリスクが高まり、対応できたとしても多くの場合、手遅れであったり不完全な対応になってしまいます。

Sysdigはランタイムにおける振る舞い分析を継続的に進歩させています

Sysdig は Falco エージェントを強化し、時間をかけて関連するセキュリティイベントを相関付け、コンテキスト化できるようにしました。この新機能は「ランタイム振る舞い分析(Runtime Behavioral Analytics)」と呼ばれ、Sysdig Secure が過去と現在のシグナルを記憶し結び付けることで、多段階攻撃を検知できるようにします。これは従来のルールベースツールには不可能なことです。これにより、ステートレスな単一イベント検知だけでなく、ステートフルで複数イベントを基にした分析も可能になります。

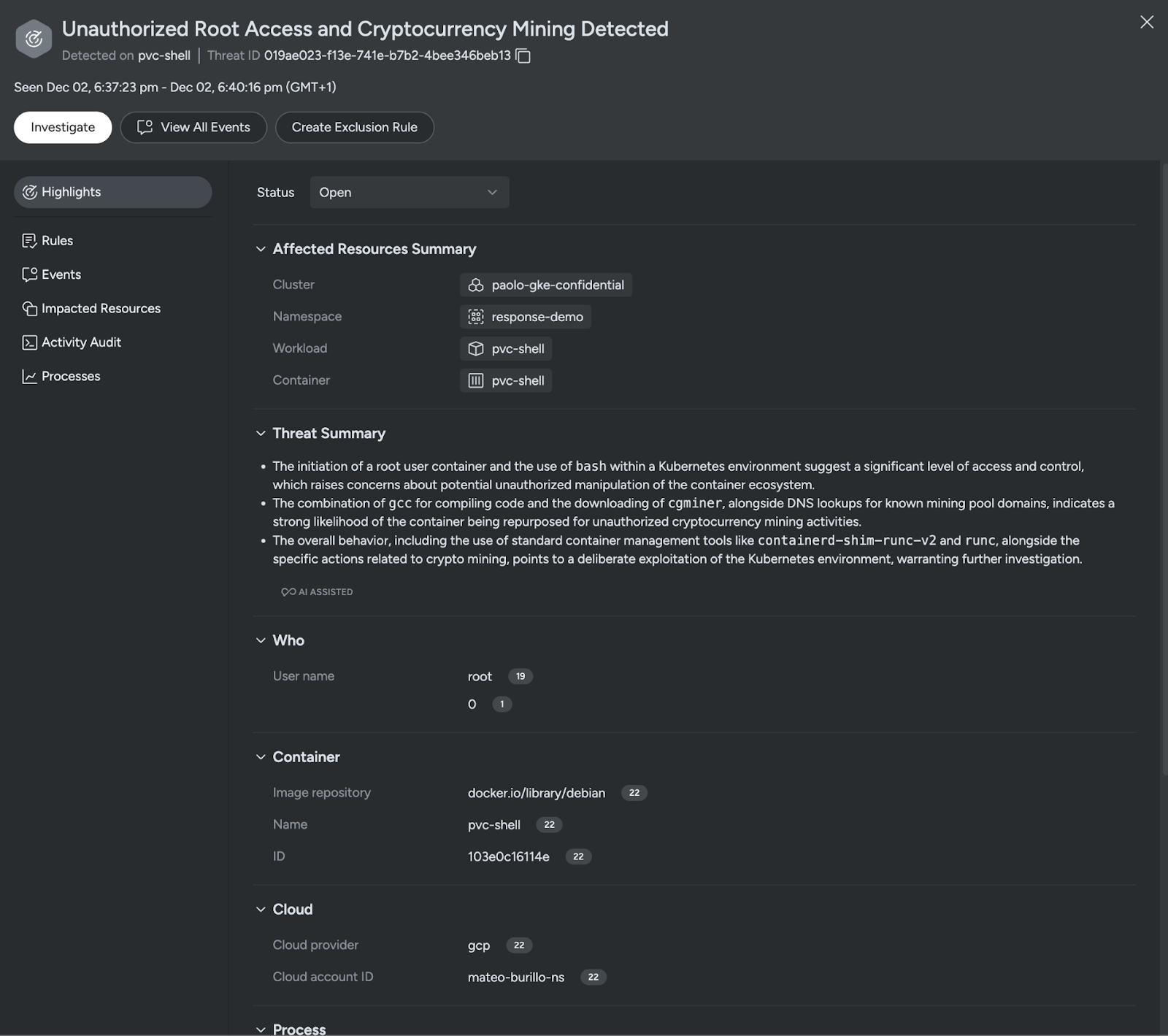

この高度な検知能力を基盤として、Runtime Behavioral Analytics はワークロード、コンテナ、アイデンティティ全体で発生する疑わしいアクションの連続を追跡し、それらを統一された脅威としてフラグします。Sysdig Behavioral Analytics は、ランタイムデータから行動のコンテキストを構築する Sysdig Secure の機能です。本質的には、これらの機能によって複数ステップの攻撃パターンを検知し、ランタイムポリシーイベントを生成できるようになります。

実例:ランタイム振る舞い分析はどのように動くのか

たとえば、あるユーザーがファイルをダウンロードしているとします。この行為単体では、特にノイズの多い環境では、さほど気に留められないかもしれません。しかし、そのファイルが /tmp ディレクトリにダウンロードされ、短時間のうちに実行されている としたら、これは非常に疑わしく見え始めます。

Sysdig は、これらのステップを個々の独立した挙動として扱ったり、分析者ごとに分断された形で扱うのではなく、一連の関連した行動として結び付け、統一された脅威ストーリーとして可視化 します。

上記の例では、アナリストは次のような理解を迅速に得られます:

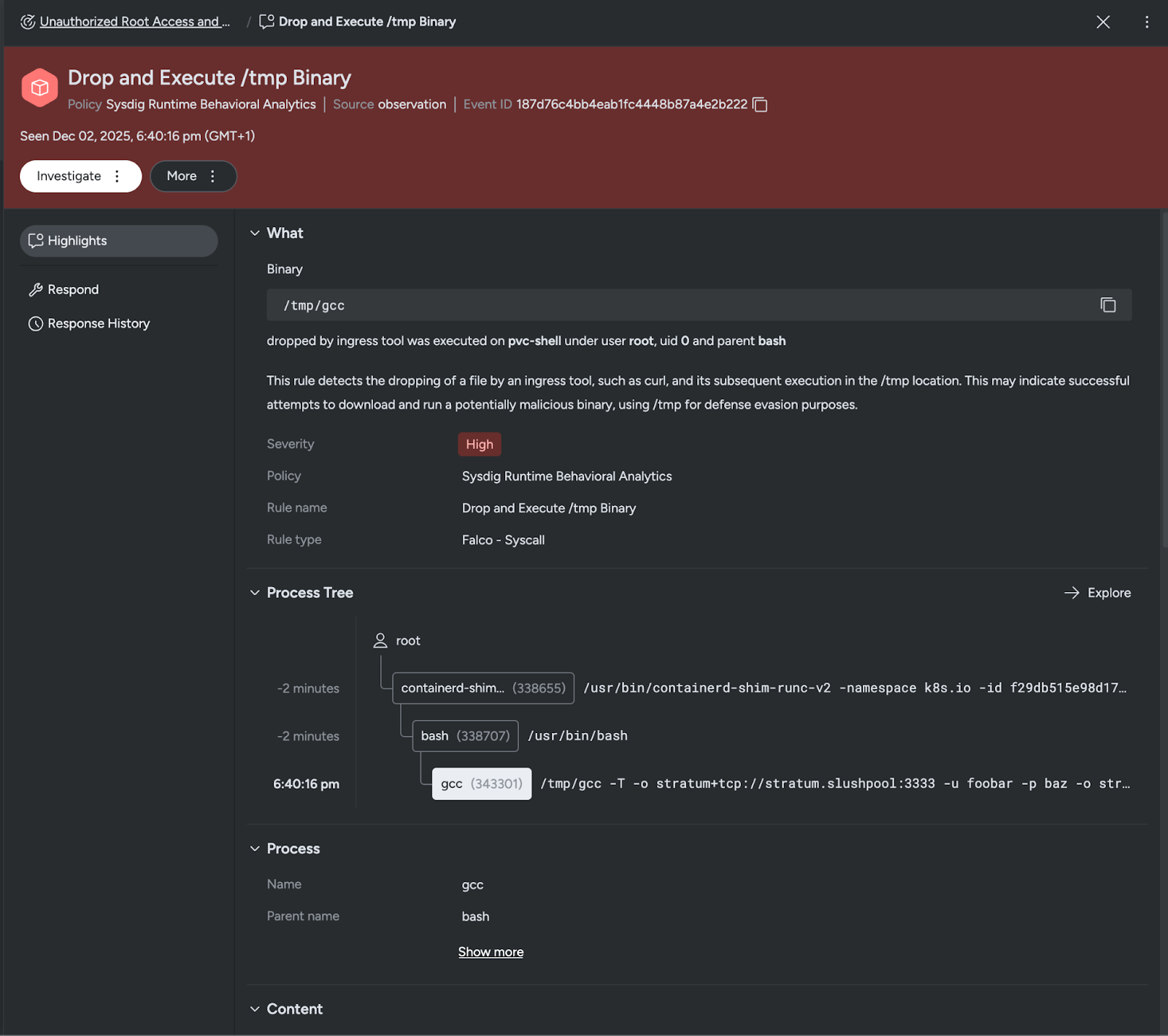

このルールは、curl などのインバウンドツールによってファイルがドロップされ、それが /tmp に配置されて実行されることを検知します。これは、潜在的に悪意のあるバイナリをダウンロードして実行する試みに成功した可能性を示しています。

なぜこの挙動がリスクとみなされるのでしょうか?/ tmp を防御回避の目的で使用することにより、攻撃者は影に潜むことができます。というのも、/tmp のファイルは他者によって削除されることがほとんどなく、攻撃者の活動時間における持続性を確保できるためです。攻撃者は後で痕跡を消すために、単にそのファイルを削除するだけで済みます。

また、/tmp のような標準的なファイルタイプを利用することで、正規の活動に紛れ込み、監視の対象になりにくくなるため、ステルス性が高まります。/tmp 内のファイルから、攻撃者はマルウェアの実行、ビットコインマイナーの展開、データ流出の開始など、望むままに実行できます。

振る舞い分析は、Sysdig Threat Management 内で脅威を構成する追加の検知も提供しています。

この場合、この脅威を構成しているイベントを確認すると、/tmp にドロップされたバイナリがその場所から実行されたことが重要なイベントであったと分かります。

イベントを展開すると、どのアクションが実行されたか、誰によって、どこで実行されたかなどの詳細をすべて確認でき、プロセスツリーから詳細を取得することもできます。

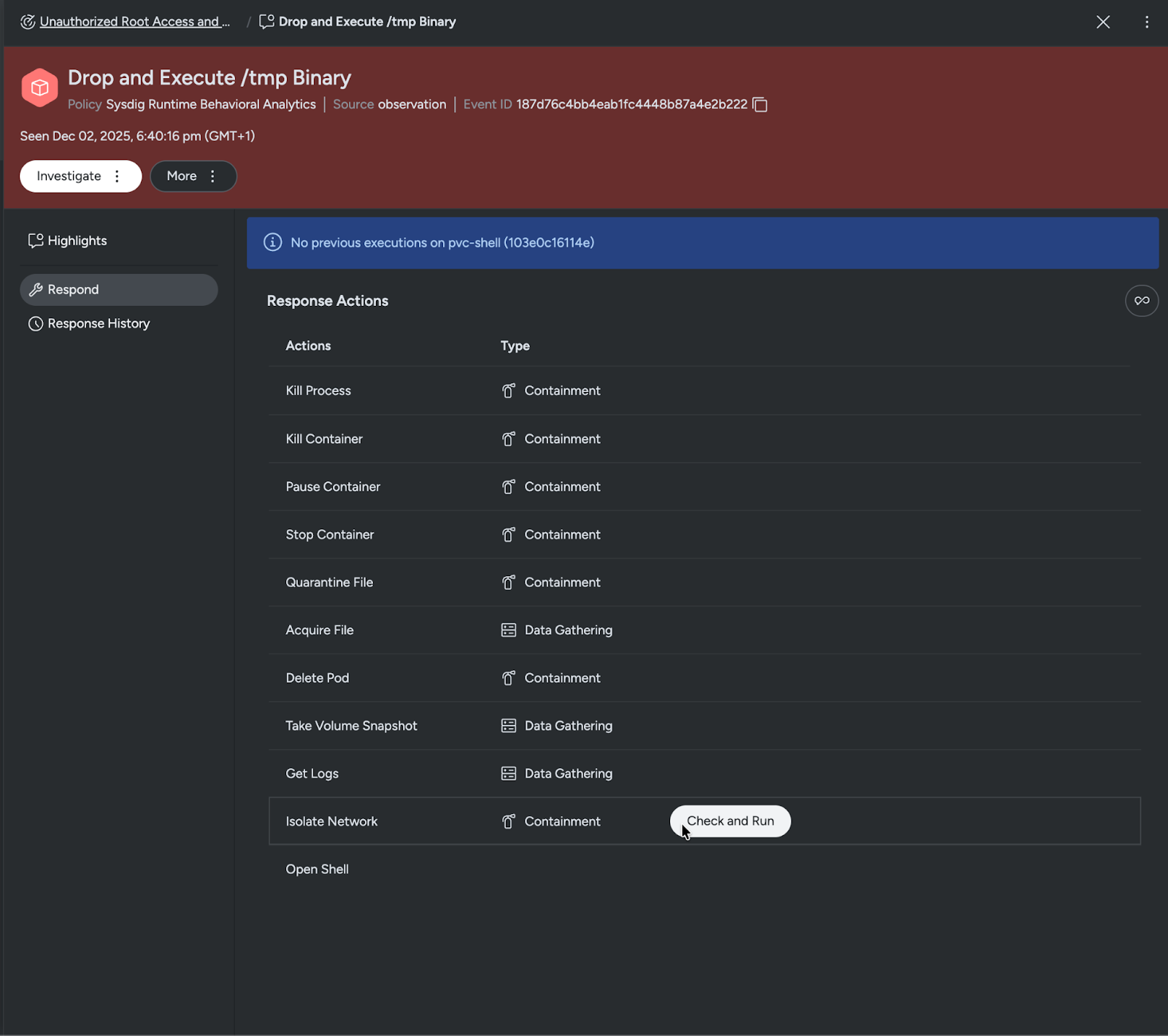

初期分析を行った後、適切であれば、チームは Sysdig Secure 内から追加情報の収集や進行中の脅威を阻止するためのインラインレスポンスアクションをシームレスに実行できます。

検知された実際のシナリオ

Sysdig Runtime Behavioral Analytics は、従来のツールでは見逃されがちな高度な脅威を検知します。以下はいくつかの例です。

段階的な Meterpreter リバースシェル

フルシェルアクセスを開始する前に軽量ペイロードをステージングする、エクスプロイトチェーンで使用されるバイナリを検知します。

動的リンカハイジャック(LD_PRELOAD)

共有オブジェクトの作成と、それに続く LD_PRELOAD を悪用した疑わしい振る舞い(ステルス性の高いコードインジェクションに使用される)を検知します。

PTRACE を利用したプロセスインジェクション

実行中のプロセスを操作して悪意のあるコードを注入する行為を識別します。これは権限昇格と関連することが多い攻撃手法です。

DNS を介したデータ流出

エンコード、圧縮、外向き DNS アクティビティを追跡します。これは、ステルス性の高いデータリークにおける典型的な兆候です。

ランタイムにおける振る舞い分析が重要な理由

Sysdig Runtime Behavioral Analytics は、すべてのイベントに反応するのではなく、時間をかけて行動を観察することでリスクを低減し、複雑な脅威検出を強化し、多段階攻撃の可視性を高めるために点と点を結びます。イベント駆動型の検知からコンテキスト重視の分析へのこの転換により、セキュリティチームはより迅速に動けるようになり、見落としが減り、より賢く調査できるようになります。そしてこれは、555 ベンチマーク(5 秒で検知、5 分でトリアージ、5 分で対応)の達成に向けた道を切り開きます。555 ベンチマークを達成するためのこの加速は、平均対応時間(MTTR)の短縮につながります。また、ノイズの全体的な削減と運用効率の向上により、オーバーヘッドコストも削減されます。

まとめ

Sysdig の Runtime Behavioral Analytics は、複雑性とエフェメラル性が常態であるクラウドネイティブ環境において、検知能力を拡張します。Sysdig Behavioral Analytics の継続的なイノベーションは、Sysdig Secure のランタイム検知およびレスポンスの中核を強化し、過剰なノイズにチームを埋もれさせることなく、他のツールが見逃すものを捉えやすくします。

ノイズだらけの環境から、意味のある検知へ。Sysdig は “正しい方法で” ランタイム検知とレスポンスを提供します。