Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2025年12月16日に Paolo Polidori が投稿したブログ(https://www.sysdig.com/blog/introducing-runtime-file-integrity-monitoring-and-response-with-sysdig-fim)を元に日本語に翻訳・再構成した内容となっております。

従来のファイル整合性監視(FIM)ツールは、Kubernetes、コンテナ、クラウド規模の環境向けに設計されたものではありません。リソース負荷の高いスキャンに依存し、日常的な動作にもアラートを出すため、ノイズが多く、文脈も限定的で、セキュリティチームを圧倒しがちです。エージェントレスのスナップショット方式では、短時間しか存在しないランタイム中の変更を検知できなかったり、プロセスレベルのフォレンジックな文脈を提供できなかったりすることがよくあります。

Sysdig ランタイム FIM は、これを変えます。イベント駆動型検知のために Falco を活用することで、Sysdig は高速で軽量、かつ文脈情報に富んだファイル整合性監視を実現します。重要なファイルパスをリアルタイムで監視し、ファイルが書き込まれ、かつハッシュが一致しない場合にのみトリガーされます。このプロセスを通じて、Sysdig は迅速な調査を可能にするフォレンジックな詳細情報を提供し、システムパフォーマンスを維持しつつ、封じ込めまでの平均時間(MTTC)を短縮し、従来型ツールの複雑さなしにコンプライアンス要件を満たします。

従来のFIMでは不十分な理由

従来の FIM ツールは、変更の有無にかかわらず、大量のファイルセットに対して暗号学的ハッシュを再計算する定期的なスキャンによって動作するのが一般的です。Kubernetes のようにワークロードが短命で絶えず変化する現代的な環境では、この方法は計算リソースの無駄遣い、過剰な I/O、そして脅威検知の遅延を招きます。このような従来型アプローチにおける反応性の欠如は、検知漏れにつながる可能性があります。

また、これらのツールは、ログの読み取りや設定ファイルへのアクセスといった無害な操作を含む、精度の低いアラートを大量に生成します。これは、すでに深刻なアラート疲れをさらに悪化させるだけで、意味のあるシグナルを提供しません。実際の変更が検知された場合でも、従来の FIM ツールは調査に必要な文脈を欠いていることが多く、どのプロセスが、どのユーザー権限で、どのような一連のイベントの一部として変更を行ったのかを特定できない場合すらあります。このような重要な文脈が欠如していると、チームは封じ込めや修復のワークフローを実行する能力に大きな制約を受けてしまいます。

Sysdig ランタイム FIM の仕組み

Sysdig のランタイム FIM は、根本的に異なるアプローチを取ります。スケジュールに基づいてファイルをスキャンしたり、すべてのアクセスでトリガーしたりするのではなく、ファイルシステムイベントをリアルタイムで監視し、ファイルが書き込まれた場合にのみハッシュを再計算します。

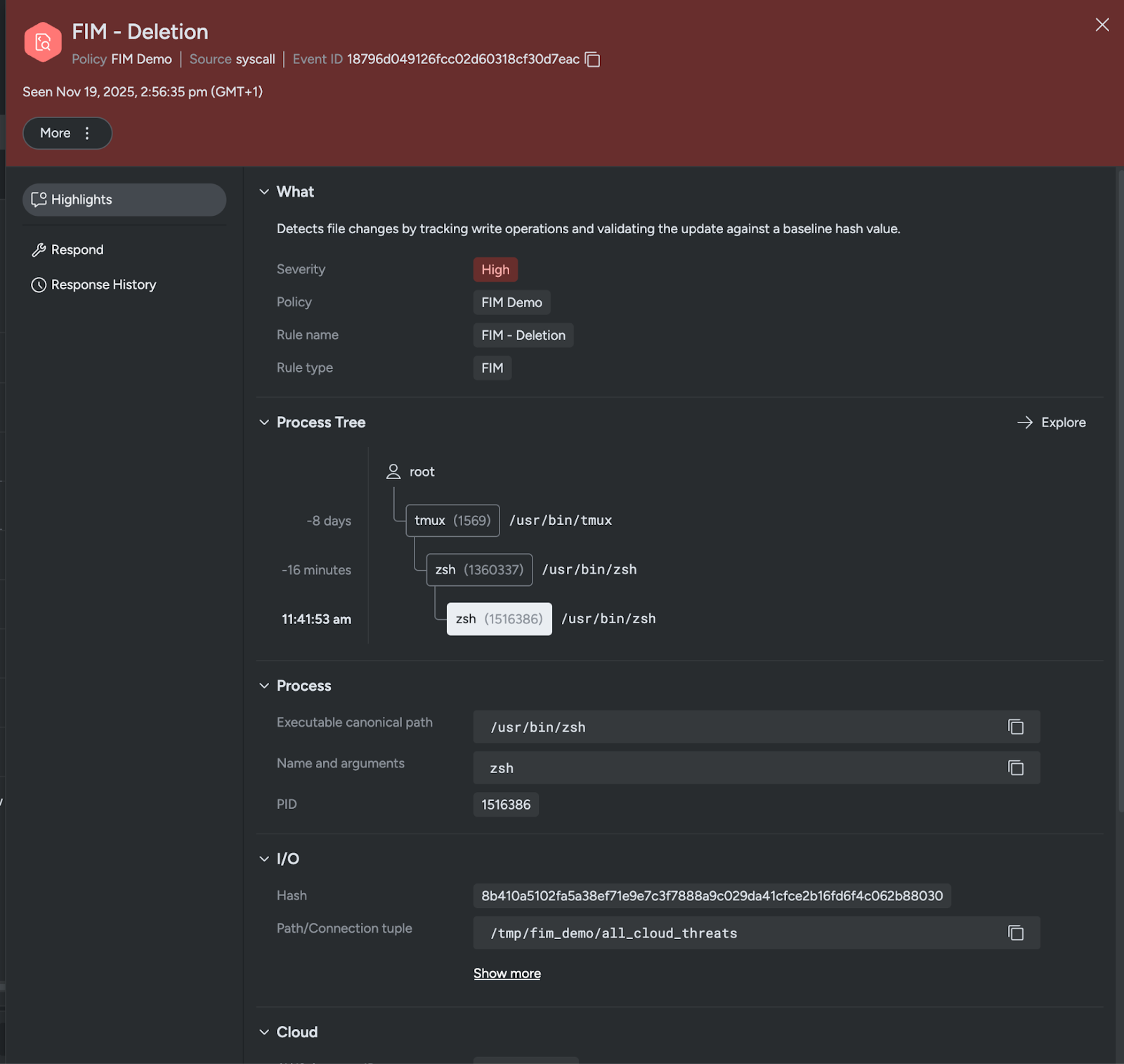

この仕組みは、FIM ポリシーによって定義されたベースラインのハッシュインベントリから始まります。そこから Sysdig はランタイムで監視を行い、書き込みイベントが発生した場合にのみ選択的にハッシュを再チェックします。ファイルへの書き込みが発生すると、ハッシュを比較して変更が行われたかどうかを確認します。違反が検出された場合は、完全なフォレンジックコンテキストとともにアラートが表示されます。

セキュリティチームは、変更を引き起こしたプロセス、親プロセス、コンテナのメタデータなど、変更に関する詳細な可視性を得ることができます。これにより調査が迅速化され、その変更が無害なものか、疑わしいものか、あるいは明確に悪意のあるものかを判断しやすくなります。

誤検出の削減とパフォーマンスの向上

Sysdigは、書き込みイベントが発生した場合にのみハッシュを計算することで、従来のFIMツールが抱えていた2つの大きな問題、つまり不必要なリソース消費と過剰なアラートノイズを回避します。このイベント駆動型モデルにより、FIM は多数のノードやクラスターにまたがるコンテナ化された環境で効率的にスケーリングできます。

検知はリアルタイムでキャプチャされたシステムイベントによって行われるため、ファイルシステムを継続的にスキャンするバックグラウンドプロセスは必要ありません。その結果、監視対象ワークロードの CPU 使用率が低下し、I/O 負荷が軽減され、全体的なパフォーマンスが向上します。

リアルタイムフォレンジックによるMTTCの削減

Sysdig FIM は、不正なファイル変更を検知するだけにとどまりません。プロセスツリー、ユーザー ID、コンテナや Pod のメタデータなど、各アラートに紐づく重要なコンテキストをセキュリティアナリストに提供することで、より迅速かつ正確な対応を可能にします。

検知コンテキストの中でも特に価値が高いのが、プロセスの系譜(プロセスリネージ)です。多くの攻撃では、悪意のある変更は短命なプロセスや汎用的なサービスアカウントの下で行われます。リネージデータがなければ、セキュリティチームは何が起きたのかを把握するのに苦労することになります。Sysdig は、高い精度でファイル変更をその発生源まで遡って追跡することで、この課題を解決します。

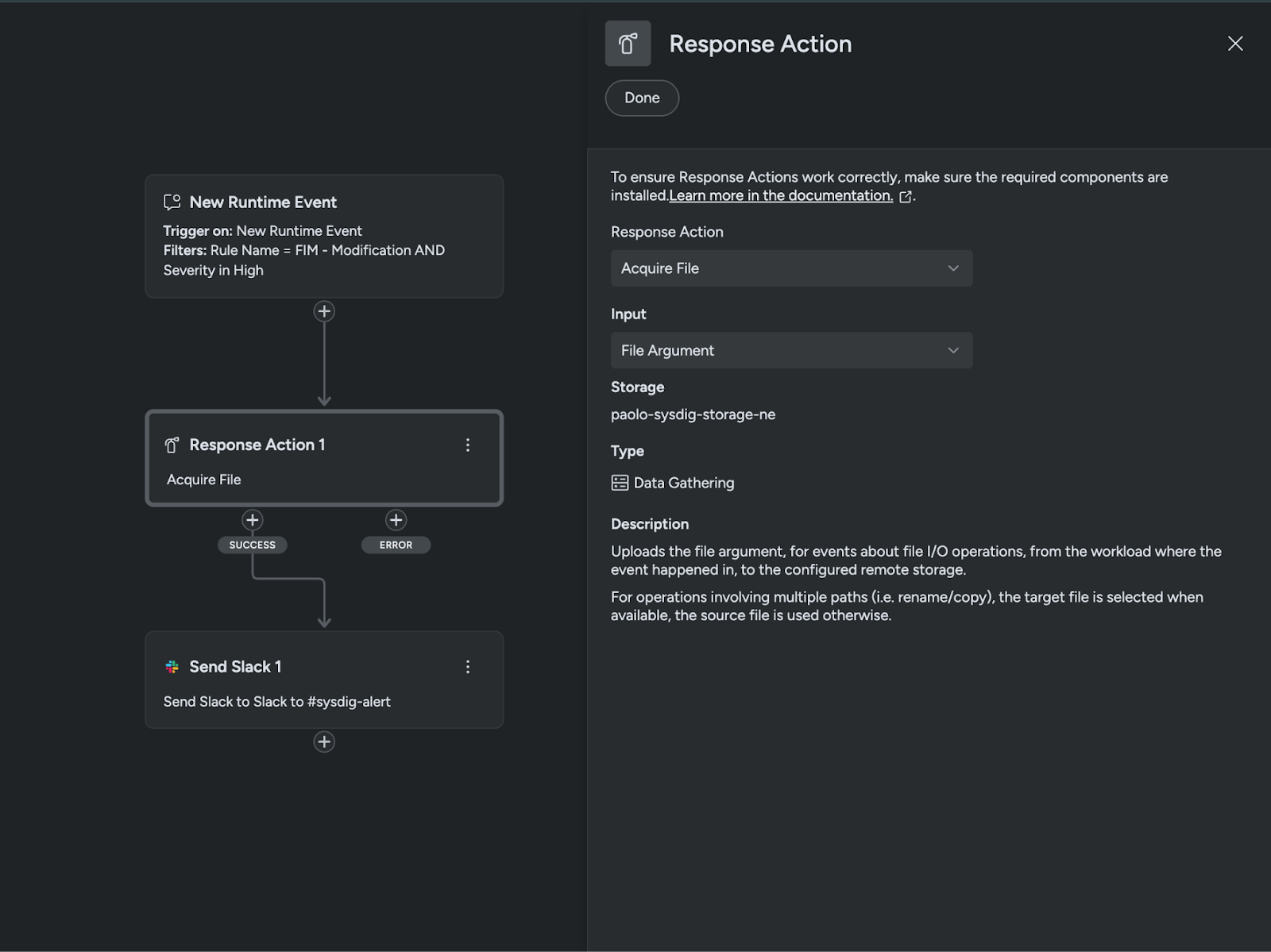

さらに Sysdig Automations を通じて、変更されたファイルを調査用に収集することも可能です。これらの収集は自動的に行われ、煩雑さがなく、追加の変更が発生する前にタイムリーに提供されます。この事後分析により、ファイル内容を確認するだけで、当該イベントが悪意のあるものだったのか、単なる不適切な運用だったのか、あるいは誤検知だったのかを理解する助けとなります。また、対応アクションとして、その動作を封じ込め、書き込みを行った Kubernetes の Pod やプロセスを停止するといった、明確な対抗措置を取ることもできます。

このデータをリアルタイムで表示することで、Sysdig は封じ込めまでの平均時間 (MTTC) を大幅に短縮します。アナリストは、ファイルベースの脅威の範囲と影響をすばやく把握し、是正措置を講じ、潜在的な被害が広がる前に制限することができます。

規制環境でのコンプライアンスを考慮した設計

ファイル整合性監視は、PCI-DSS、NIST SP 800-53、HIPAA、ISO 27001、GDPR など、多くのコンプライアンスフレームワークにおいて依然として必須の管理策です。しかし、クラウドネイティブ環境において、適切なツールなしにこれらの要件を満たすことは困難です。

Sysdig FIM は、特定のファイルパス、ユーザー、コンテナ、または Kubernetes のラベルを対象とした柔軟なポリシー定義を可能にすることで、チームのコンプライアンス対応を支援します。変更が発生したその瞬間に検知・対応するため、コンプライアンス要件の形式的な遵守にとどまらず、その本来の意図も満たし、本番システムに対する信頼性の高いリアルタイムの保護を提供します。

イベント駆動型検知が重要な理由

定期スキャンに依存する従来のFIMツールでは遅延が発生する可能性があります。スキャンの頻度によっては、悪意のある変更が数分または数時間検出されない場合があります。攻撃者が被害を与えたり、痕跡を消去したりするには、この時間枠では十分すぎるほどです。

Sysdig FIM はこのギャップを解消します。Sysdig が開発し、現在は CNCF の Graduated プロジェクトとなっているオープンソースエンジンである Falco を使用して、システムコールをリアルタイムで監視します。ファイルへの書き込みが発生すると、Falco はそれが定義されたポリシーに一致するかどうかを評価します。一致した場合、Sysdig FIM は、即時の調査と対応に必要なすべてのテレメトリを付加したアラートをトリガーします。

アラートは、単なるアクセスや定期的なチェックではなく、実際の書き込みイベントに直接紐づいているため、セキュリティチームが検知通知を受け取るのは、意味のある変更が発生した場合のみです。この高いシグナル対ノイズ比により、真のリスクに集中し、自信を持って対応することが容易になります。

Sysdig セキュアプラットフォームと完全に統合

Sysdig FIM は、Sysdig Secure CNAPP プラットフォームに組み込まれており、ランタイム脅威検知、クラウド設定監視、コンテナおよび Kubernetes セキュリティ、脆弱性管理と連携して動作します。ファイル整合性イベントは脅威管理ダッシュボードで可視化され、Sysdig 全体で使用されているルールベースのポリシーモデルと同じ仕組みで管理されます。

これにより、セキュリティチームやプラットフォームチームは、統合されたポリシーを作成し、クラウドおよびハイブリッド環境全体にわたって制御を適用し、パフォーマンスを犠牲にすることなく複数のクラスターに監視をスケールさせることが可能になります。

機密性の高い設定ファイル、コンテナの起動スクリプト、アプリケーションディレクトリのいずれを監視する場合でも、Sysdig FIM は、クラウドネイティブな世界において正しい方法で FIM を実装するための柔軟性と制御性を提供します。

まとめ

ファイル整合性監視は、もはや監査のための単なるチェック項目ではなく、早期の脅威検知、システムの完全性確保、そして規制遵守における重要な管理策へと進化しています。従来のスキャンベースのツールでは、今日のクラウドネイティブ環境が求めるスピード、スケール、複雑性に対応することはできません。

Sysdig FIM は、ランタイム向けに設計された最新のソリューションを提供し、低いオーバーヘッド、少ない誤検知、そして完全なフォレンジック可視性を実現します。ファイルベースの脅威をリアルタイムで検知・対応することで、MTTC を短縮し、リスクを最小限に抑えつつ、大規模環境でもパフォーマンスを維持することを可能にします。

FIM 戦略のモダナイズに向けて、準備はできていますか。Sysdig FIM の実際の動作を確認するために、ぜひデモをご依頼ください。