Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2022年2月8日現在における、docs.sysdig.com上のPermissions and Entitlementsを元に日本語に翻訳・再構成した内容となっております。

クラウド・サービスの普及に伴い、ユーザのアクセス・ポリシーも変化していますが、大多数の企業は過度に寛容なポリシーを採用しているため、攻撃対象となり、重大なセキュリティ・リスクとなっています。Sysdigのクラウドアカウント向けPermissions and Entitlements (P&E)モジュールを使えば、数分でこれらのリスクを見直し、軽減することができます。

パーミッションとエンタイトルメントについて

Sysdig Secure for cloudにおいて、パーミッションとエンタイトルメントは、Sysdig SecureメニューのPostureナビゲーション・タブにあるCompliance and Benchmarkツールと連携しています。

分析:このインターフェースでは、2つの異なる角度からリスクを迅速に把握することができます。

ユーザに焦点を当てたリスク

- 過剰なパーミッションを持つユーザ

- 削除可能な非アクティブなユーザ

- 不必要なパーミッション

リソースに着目したリスク

- リソースにアクセスできる人

- 過剰なパーミッションを持つユーザーによる疑わしいクラウドリソースのアクティビティ

- 最近のパーミッションの変更

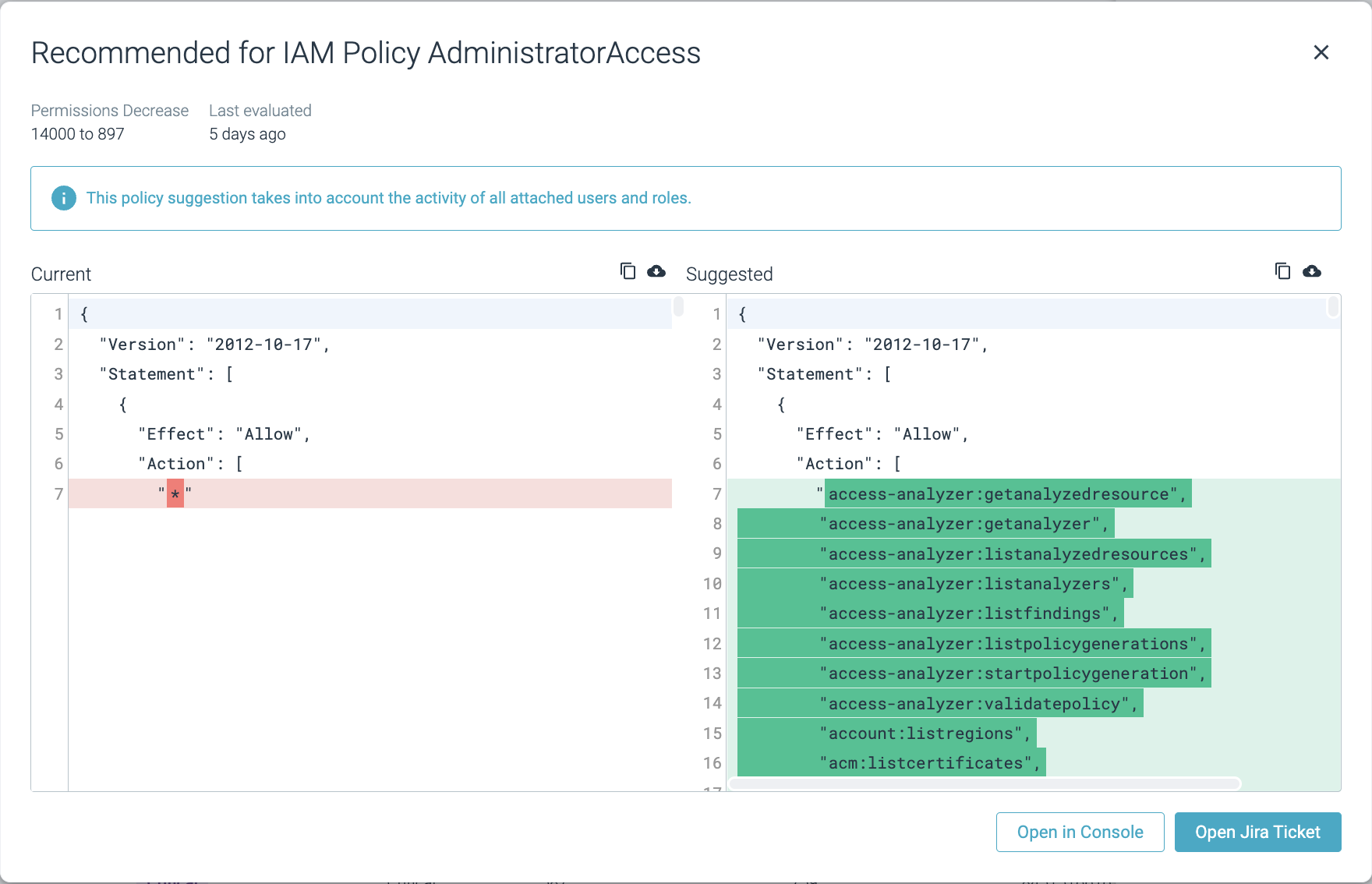

修復:このツールは、ユーザーの実際の活動に基づいて、改善されたポリシーを提案します。この提案は、リンクされたAWSコンソールのAWSポリシーにすぐに貼り付けることができます。

提案されたポリシー変更を理解する

過剰なパーミッションを持つユーザーやポリシーが見つかった場合、提案される改善策は2種類あります:

- グローバルポリシー変更:対象のポリシー(例:AdministratorAccess)をクリックします。

- ユーザーパネルのポリシーリンク、または

- ポリシーパネルの

Optimize Policyボタン

この権限が付与されているシステムのすべてのユーザーの活動に基づいて、修正されたポリシーが提案されます。

提案されたコードをAWSコンソールの既存のポリシーにコピーします。

- ユーザー固有のポリシー:このケースでは、個々のユーザーエントリを調査する際に「Generate User-Specific Policy」をクリックすると、そのユーザーに対して検出されたすべてのポリシーとアクティビティの組み合わせに基づいてポリシーが提案されます。

提案されたコードをAWSコンソールの新しいユーザーポリシーにコピーします。

ワイルドカード警告の理解

Policies listページでは、ActionまたはResourceにワイルドカードを含むポリシーにフラグを立てます。デフォルトでは、Sysdigが推奨または最適化したポリシーはすべてActionのワイルドカードを削除します。

Sysdigはリソースを検出できないため、ポリシー・コードに含まれるResourceワイルドカードを自動的に修正することはできません。

前提条件

- Sysdig Secure for cloud for AWSをTerraformでインストールしていること。

- ユーザー、ロール、アクセスに関するポリシーを編集するための適切なAWSパーミッション

制限事項

- 現在はベータリリース

- 現時点では、アイデンティティベースのポリシー(マネージドポリシー、インラインポリシー、グループポリシー)のみがパーミッションの計算に考慮されます。リソースベース、パーミッションバウンダリ、SCP、ACL、セッションポリシーは考慮されません。

- これらのポリシーの詳細については、こちらを参照してください。

- 表示されるデータの注意点:

- AWS Last seen timeは、GetServiceLastAccessedDetailsに基づいています。詳細

- IAMアイデンティティが使用するAWSパーミッションは、CloudTrailのログに基づきます。現在、役割を引き受けた後のパーミッションは考慮されていません。

Overviewへのアクセス

- Sysdig Secureにログインします。

- [Posture] > [Permissions and Entitlements] > [Overview] を選択します。

- 様々なパネルから権限ポスチャーを確認し、必要に応じてリンクでUsersやPoliciesに移動します。

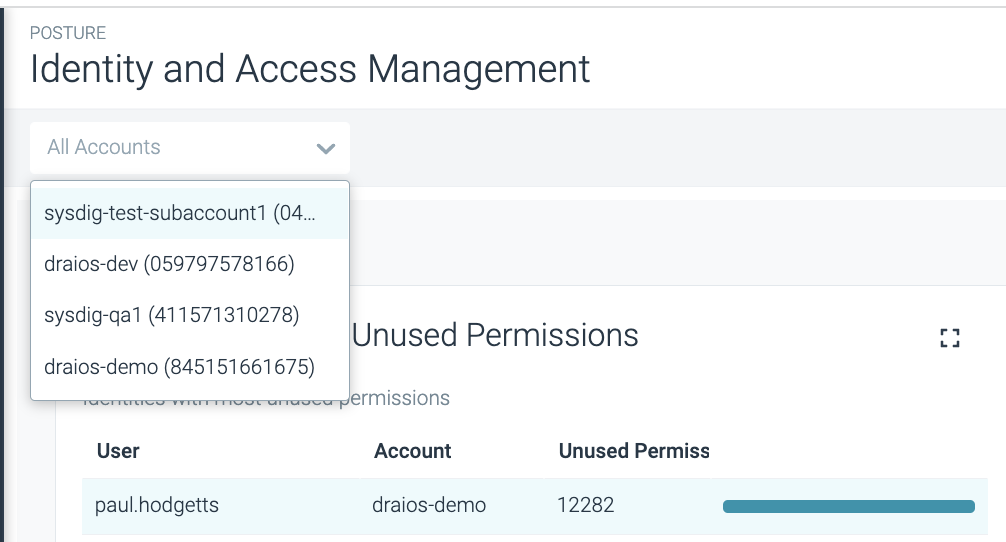

アカウントによるフィルタリング

P&Eセクションでは、デフォルトですべてのユーザーとリソースが表示されます。必要に応じてAccountsドロップダウンで特定のアカウントに絞り込めます。

未使用のパーミッションの確認

パーミッションの総使用量

与えられたパーミッションと実際に使用されたパーミッションの数を比較できます。「Used」と「Given」のリンクをクリックすると関連するポリシーのリストが表示されます。

ユーザー

アクティブ・非アクティブなユーザー数を確認できます。「Active」「Inactive」リンクから修正可能です。

ポリシーごとの平均パーミッション数

ポリシーごとの平均付与数を確認し、「ポリシー」リストから修正します。

ユーザーごとの平均ポリシー

ユーザーに関連付けられた平均ポリシー数を確認し、「ユーザーとロール」リストから修正します。

未使用のパーミッションを持つポリシー

未使用パーミッション数が多いポリシー、ユーザー、ロールがリスト上位に表示されます。

未使用のパーミッションを持つユーザーとロール

同様に、未使用パーミッションが最も多いエンティティを確認し、クリックで展開できます。

ユーザーとロール

[Users and Roles] ページでは、ユーザーやロールを並べ替え、フィルタリングし、パーミッションを修正できます。

フィルターとソート

- アカウント別、ユーザ別、ロール別

- 未使用パーミッションや非アクティブユーザー比較

列ソートで最も多くのパーミッションを持つユーザーなどを特定できます。

分析と修復

- ユーザーまたはロールをクリックし詳細を開きます。

- 全ポリシーを考慮してユーザー固有ポリシーを生成するか、グローバルポリシーを適用するかを選択します。

- 生成したポリシーをコピーし、AWSコンソールに貼り付けます。

ポリシー

[Policies] ページでは現在AWSポリシーのみ表示され、他クラウドは今後追加予定です。

フィルターとソート

- 「未使用の割合」「未使用のパーミッション」で露出度高いポリシーを絞り込み

- 「Shared Policy」列で多くのユーザーに影響するものを特定

- ワイルドカードを含むポリシーに警告表示(Actionワイルドカードは提案時に除外)

分析と修復

- ポリシー名をクリックし詳細を表示します。

- [Optimize Policy] をクリックして提案コードを確認します。

- 調整後のポリシーをコピー、ダウンロード、またはAWSコンソールで保存します。

リソース

Resourcesページは今後さらに開発予定です。

現時点では、S3バケット情報を使ってPublic設定のものを確認し、必要に応じてPrivateに変更できます。

ブログにも詳細な説明があります。

https://sysdig.com/blog/ciem-security-sysdig-secure/