Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2025年10月15日に Álvaro Iradier が投稿したブログ(https://www.sysdig.com/blog/sysdig-mcp-server-bridging-ai-and-cloud-security-insights/ )を元に日本語に翻訳・再構成した内容となっております。

デジタルツールボックスにあるほとんどのツールを接続できたらどうでしょう?ビジネスアプリケーション、メッセージング、クラウドサービスなど、想像できるあらゆるツールが、コードを1行も書かずに連携するなんて。

ノーコードよりもさらに優れています: 手動で線を引いたり、トリガーをドラッグしたり、ワークフローを定義したりせずに、アプリとサービスをリンクできますか?

ワークフローの自動化では、通常、プログラムで動作を定義したり、決定木を用いて段階的なプロセスを構築したりします。重要なアプリを連携させるために従来の自動化プラットフォームを試してみたものの、絶えず変化するエコシステムに対応できないルールやルーチンの網に巻き込まれてしまった経験があるかもしれません。

もっと革新的な方法があるとしたらどうでしょう?ワークフローが自動構築されたらどうでしょう?ツールがあなたのニーズを理解し、次のステップを予測し、バックグラウンドでシームレスに接続する世界を想像してみてください…あなたが指一本動かす必要などありません。

次世代のインテリジェントな連携へようこそ。MCP(モデル・コンテキスト・プロトコル)へようこそ。あるいは、おそらく「マジック・ コネクション・プロトコル」と呼ぶようになるでしょう。

MCPとは?agentic AIの簡単な歴史

人工知能(AI)、特に大規模言語モデル(LLM)は、近年、その能力が爆発的に向上しています。当初は限られたユースケースに限定され、学習データにも縛られていましたが、最新のモデルは、推論能力(常に言語に根ざす)を獲得するだけでなく、スクリプトやプログラムの作成・実行、そして外界とのインタラクション(例:Web検索)といった機能も獲得するように進化しています。

しかし、これらの外部とのやり取りは、利用可能なサービス (呼び出し可能な API など) を検出して理解するために必要なメカニズムによってかなり制限されます。

2024年11月にAnthropicによって詳細されたMCPは、このギャップを埋めるために誕生しました。MCPは、「大規模言語モデル(LLM)などの人工知能(AI)システムが外部のツール、システム、データソースとデータを統合および共有する方法を標準化する」ことを目指しています。

OpenAIやGoogle DeepMindなどの主要なAIプロバイダーはMCPを採用しています。これにより、主要なAIモデルは推論および生成プロセスの一環として、他のツールを発見し、相互作用することが可能になります。MCPを使用するAIモデルはMCPクライアントと呼ばれます。一方、 Gmail、GitHub 、Jiraなど、サービスプロバイダーによって提供されるMCPサーバー1, 2はますます増えており、Sysdig MCPサーバーも新たに加わりました。

そして、これはほんの始まりに過ぎません。AIは、典型的な質問と回答の流れを超えて、より自律的なエージェントベースのアプローチへと進化しています。タスクの完了をリクエストすると、AIエージェントが他のエージェントやツールと連携しながら、あなたのために休みなく働き、仕事を完了させます。

Sysdig MCP サーバー

Sysdig MCP Server を、 Sysdig UI 内で直接コンテキストに応じた洞察とガイダンスを提供する統合 AI セキュリティ アナリストである Sysdig Sage™と混同しないでください。

Sysdig MCP Serverとは何でしょうか?既存のAIモデル(ChatGPT、Claudeなど)がSysdigサービスとAPIを完全に認識し、それらを推論および応答プロセスの一部として使用できるようにします。

Sysdig MCP Serverを使用すると、Kubernetesクラスターのセキュリティ検知結果、コンテナイメージ内の最も重大な脆弱性、Falcoの脅威検知ルールによって検知された疑わしい振る舞いなどについて、お気に入りのLLMに問い合わせることができます。LLMはこれらの情報を取得し、レスポンスに含めます。

しかし、外部サービスからデータを取得するだけではありません。AIアシスタントがそのデータに基づいて行動し、フィルタリングし、緊急のアクションを特定し、Slackやポケベルにアラートを送信したり、深刻な脆弱性を検出して担当チームにチケットを割り当てたりできたらどうでしょうか?複数のMCPサーバーを有効にして連携させることで、無限の可能性が広がります。

Sysdig MCP Server をインストールして使用を開始するには、GitHub リポジトリの README を確認してください。

使用例

免責事項: 以下に示すすべての例は、テクノロジーの可能性を示す例または概念実証であり、Sysdig によって正式にサポートされているわけではありません。また、他の MCP サーバーの可用性と構成、AI モデル、および LLM のプロンプトとコンテキストによって、エクスペリエンスが大きく異なる可能性があることに注意してください。

ChatGPTとSysdig MCP Serverを使用したIngressNightmareの調査

これは会話の例です:

- 過去 2 日間の IngressNightmare エクスプロイトに関連する脅威イベントを検索します。

- このイベントにはどのようなプロセスが含まれていましたか?

- そのイベントと、Kubernetes ワークロード リソースに影響を及ぼす可能性のある脆弱性に関する詳細な情報が必要です。

- Kubernetes デプロイメントでランタイムいおける脆弱性はありますか?

- ここで、最後の「resultId」を完全にスキャンして、「IngressNightmare Detection」脆弱性ポリシーに合格しているかどうかを確認し、失敗したルール バンドル名を表示してください。

- Sage を使用して、CVE = CVE-2025-1974 の影響を受けるすべての Kubernetes ワークロードを識別するクエリを実行し、環境内の影響を受けるリソースのテーブル ビューを取得してください。

- 使用された SySQL クエリを教えてください。

- 会話における調査のハイライトを含む、表とダッシュボードを含む PDF レポートを作成してください。

ローカルイメージスキャンと影響分析

Sysdigは、開発者がローカルマシン上でコンテナイメージの脆弱性を直接スキャンできるコマンドラインインターフェース(CLI)スキャナーツールを提供しています。CI/CDパイプラインには強力なツールですが、従来はイメージのセキュリティに関する静的なポイントインタイムビューしか提供していませんでした。

このユースケースでは、Sysdig MCPサーバーを活用することで、静的チェックを動的なリスク評価へと変換されます。MCPクライアントとして機能する外部AIアシスタントは、MCPサーバー経由でスキャンを実行するだけでなく、検出結果を実際のクラウド環境と即座に相互参照するように指示できます。LLMは、発見された脆弱性のランタイムにおける影響についてSysdigに問い合わせ、脅威や既存の脆弱性などの包括的なセキュリティコンテキストを要求できます。稼働中のインフラストラクチャー内で関連する脅威アクティビティをチェックすることで、AIはコードを1行もデプロイすることなく、包括的な「実行/中止」の推奨を提供してくれます。

オンデマンドのパーソナライズされたレポート

Sysdig MCP サーバーでは、固定された定義済みのテンプレートやインターフェースに依存するのではなく、AI アシスタントがカスタム レポート ジェネレーターとして機能し、簡単な質問に応じてユーザーのニーズに合わせた出力を作成できます。

この機能は、ライブHTMLダッシュボードにとどまらず、様々な対象者向けに多様なフォーマットに対応しています。ユーザーは、監査用の正式なPDFレポート、JiraやSlackのチケット用の簡潔なマークダウンサマリー、さらにはより詳細な分析のためのCSVなどの生データのエクスポートをリクエストできます。AIはまた、同じ技術データを経営幹部向けの高レベルのビジネスリスクサマリーや開発者向けの詳細な改善ガイドへと変換し、ナラティブをカスタマイズすることも可能です。これにより、レポート作成は静的なプロセスから動的な会話へと変わり、あらゆる関係者が必要なデータを必要な形式でオンデマンドで確実に取得できるようになります。

脆弱性修復ワークフローの自動化

この例では複数の MCP サーバーを使用します。

サンプルプロンプト:Kubernetesクラスターで実行されているコンテナにおいてSysdigが新たな重大な脆弱性を発見していないか確認し、詳細情報を記載したJiraチケットを作成し、担当開発チームに割り当ててください。また、チームのSlackチャンネルにメッセージを送信し、重大度が「高」以上の場合は、PagerDuty経由でオンコールエンジニアに呼び出しを行ってください。

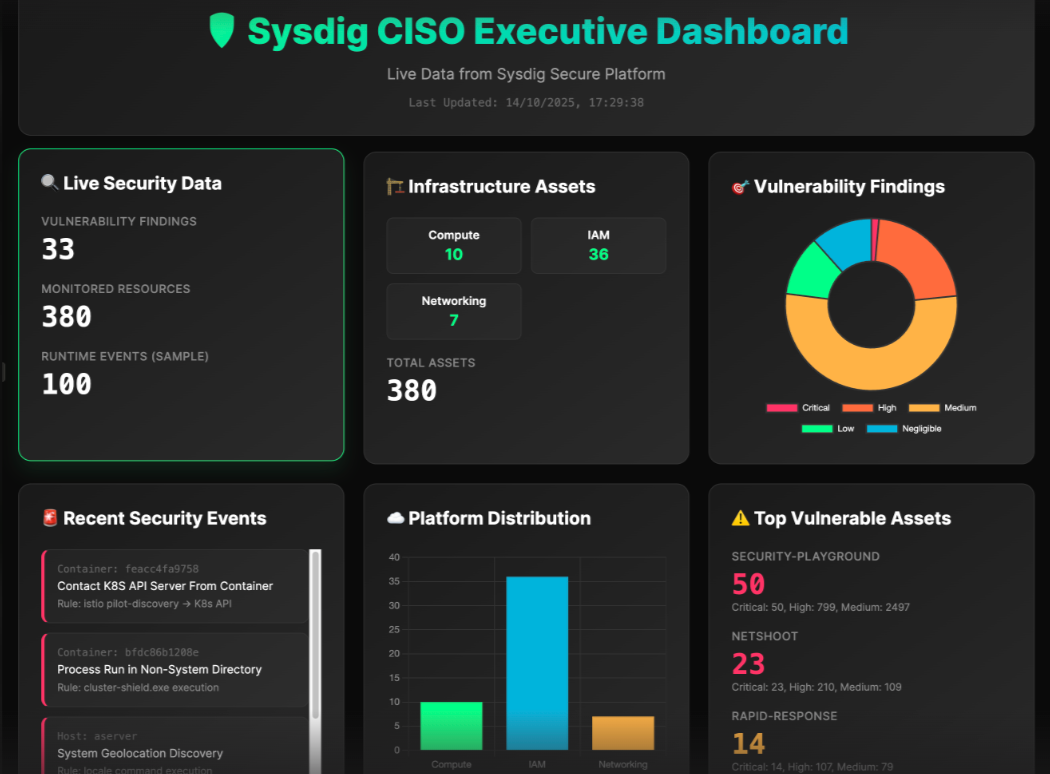

数秒で自動化されたCISOエグゼクティブダッシュボード

MCPサーバーは、自動化と可視化の強力な可能性を切り開きます。魅力的なユースケースの一つとして、CISOダッシュボード(最新情報を表示するビジュアルインターフェース)の作成が挙げられます。

サンプルプロンプト:私はCISOです。Sysdigのデータを使って、資産のトポロジー、進捗状況、リスク、現在のイベントを表示するインタラクティブなダッシュボードを作成してください。Sysdigのデータのみを使用し、捏造したデータは使用しないでください。戦略的な推奨事項と、チームが今日注力すべき点を教えてください。

最後に

セキュリティにおける自動化の未来は、ますます複雑なワークフローを手動で構築することではありません。AIとMCPエコシステムを活用し、ツールが自律的に連携し、リアルタイムで適応していくことです。

Sysdig MCP Server を使用すると、単にサービスを統合するだけでなく、最も重要なものを保護するために休みなく動作する自律型セキュリティ エージェントの新しい時代が到来します。

今すぐ未来を体験する準備はできていますか?Sysdig MCP Serverを今すぐお試しください。アイデアを共有し、セキュリティとAIのつながりを再定義するムーブメントに参加しましょう。