Published:

June 13, 2022

シスディグによるファルコフィード

Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

さらに詳しく

本文の内容は、docs.sysdig.com上のVulnerability Policiesを元に日本語に翻訳・再構成した内容となっております。(2022年6月14日現在)

注意事項

このドキュメントは、2022年4月20日にリリースされた脆弱性管理エンジンにのみ適用されます。

正しいドキュメントを使用していることを確認してください:

https://docs.sysdig.com/en/docs/sysdig-secure/scanning/new-scanning-engine/

概要

Sysdigには、PipelineとRuntimeの両方の脆弱性に対するスキャンポリシーが、関連するルールバンドルとともに、すぐに利用できる状態で含まれています。ポリシーやルールの編集や新規作成は、どちらも同様の手順で行うことができます。

ルールバンドルの作成

ルールバンドルは、グループ化されたスキャンルールのセットです。

備考:

- デフォルトのSysdigルールバンドル(Sysdigシャベルのアイコンで識別)は削除できませんが、新しいルールバンドルのテンプレートとして使用したい場合は複製することができます。

- 同じルールバンドルは、複数の異なるポリシーに使用することができます。

- ルールの順番は評価の観点からは関係ありませんが、視覚化しやすいように整理してください。

作成手順

Policies > Rule Bundlesを開き、+Add Bundleをクリックします。

- パラメータを入力します。

- Name: このルールバンドルにユーザーが割り当てた名前。

- Description: ユーザーが割り当てたルールバンドルの説明。

- Rules: ルールバンドルは1~N個のスキャンルールで構成されています。ビジュアルエディターを使用して、新しいルール(インターフェースでは「カード」として表されます)を作成および設定することができます。

3. Saveをクリックします。これで、このルールバンドルをポリシーに添付することができます。

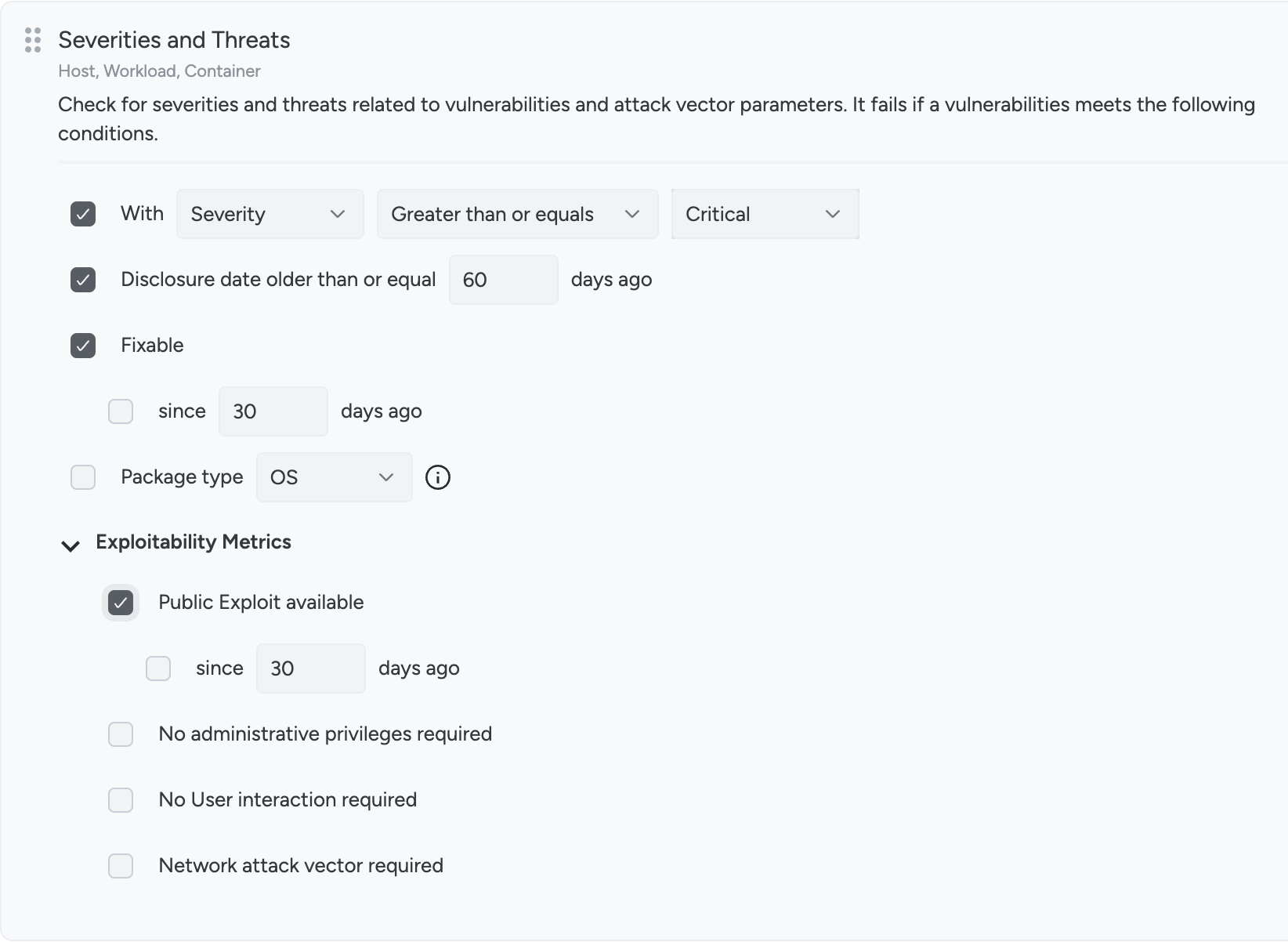

例

以下の例では、ある脆弱性が以下のような場合にチェックにfailします:

- 深刻度が High または Criticalで、AND

- 60日以上前に発見されたもので、AND

- 修正プログラムが公開されている、AND

- 公開されているエクスプロイトがある。

備考:

- 同じポリシーバンドルに対して、同じルールテンプレートの複数のバージョンを作成することができます。つまり、上のタイプの脆弱性のようなカードを2つ以上持つことができます。

Vulnerabilities: Severities and Threats - 同じルール間の条件はANDロジックで評価されます。上の例のように、脆弱性が違反と見なされるには、すべての条件を満たす必要があります。

- ルールバンドル内のすべてのルールはORロジックで評価されます。

- いずれかのルールが違反の場合、ルールバンドルは違反となります。

- また、ルールバンドルが違反の場合、それを含むポリシーも違反となり、「Failed」とみなされます。

スキャンポリシーの作成

組織の脆弱性管理ガイドラインを満たすために、必要に応じてカスタムスキャンポリシーとルールバンドルを作成することができます。スキャンポリシーとルールの基本的なコンセプトは以下のとおりです。

- 1つのイメージは、1~N個のポリシーで同時に評価することができます。

- 1つのポリシーは、1~N個の評価対象ルールバンドルを含むことができます。

- ルールバンドルは、任意の数のルールで構成されます。

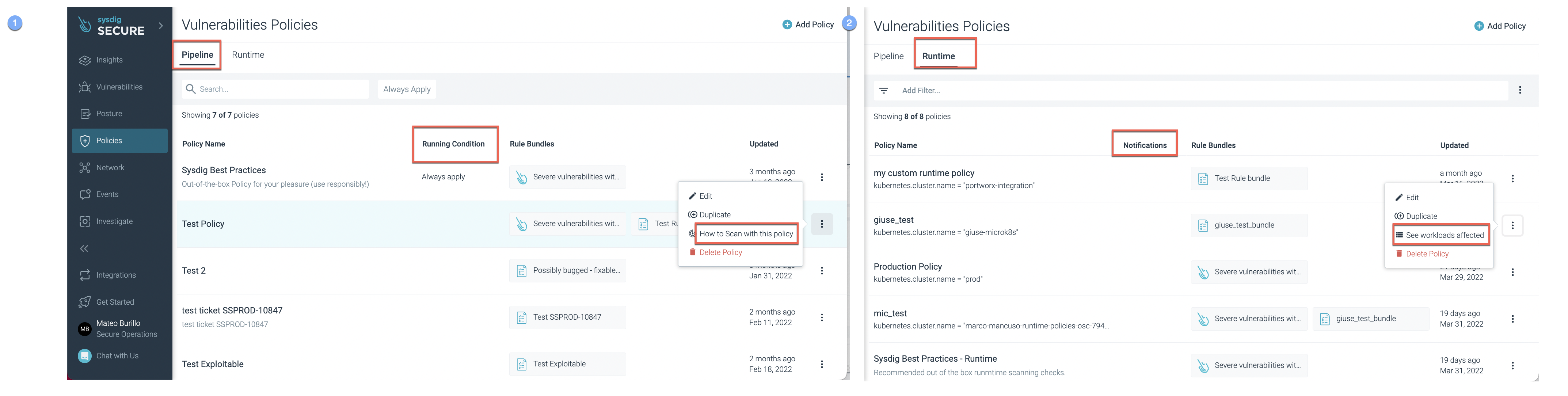

パイプライン

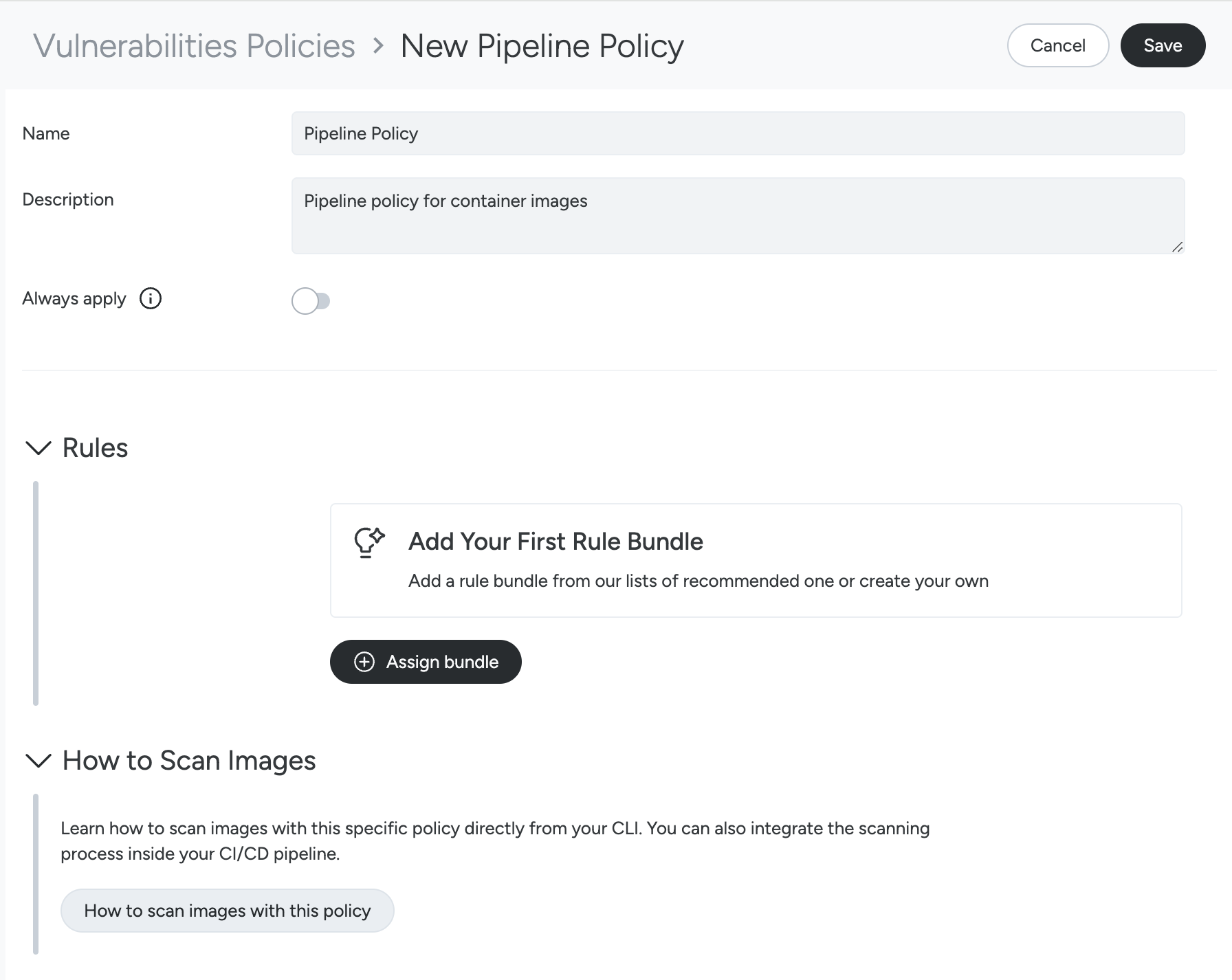

Policies | Vulnerabilities > Pipelineを選択します。パイプラインスキャンポリシーリストが表示されます。+Add Policy | Pipelineをクリックします。

3. パラメータを入力します:

- Name: このポリシーにユーザーが割り当てた名前。

- Description: ユーザーが割り当てたポリシーの説明。

- Always apply toggle: 使用するマッピング戦略。

Always Applyを有効にすると、スキャナーのすべての実行でこのポリシーが適用されます。Always Applyを無効にした場合、このポリシーを評価に適用するには、スキャナー実行時に明示的に要求する必要があります。

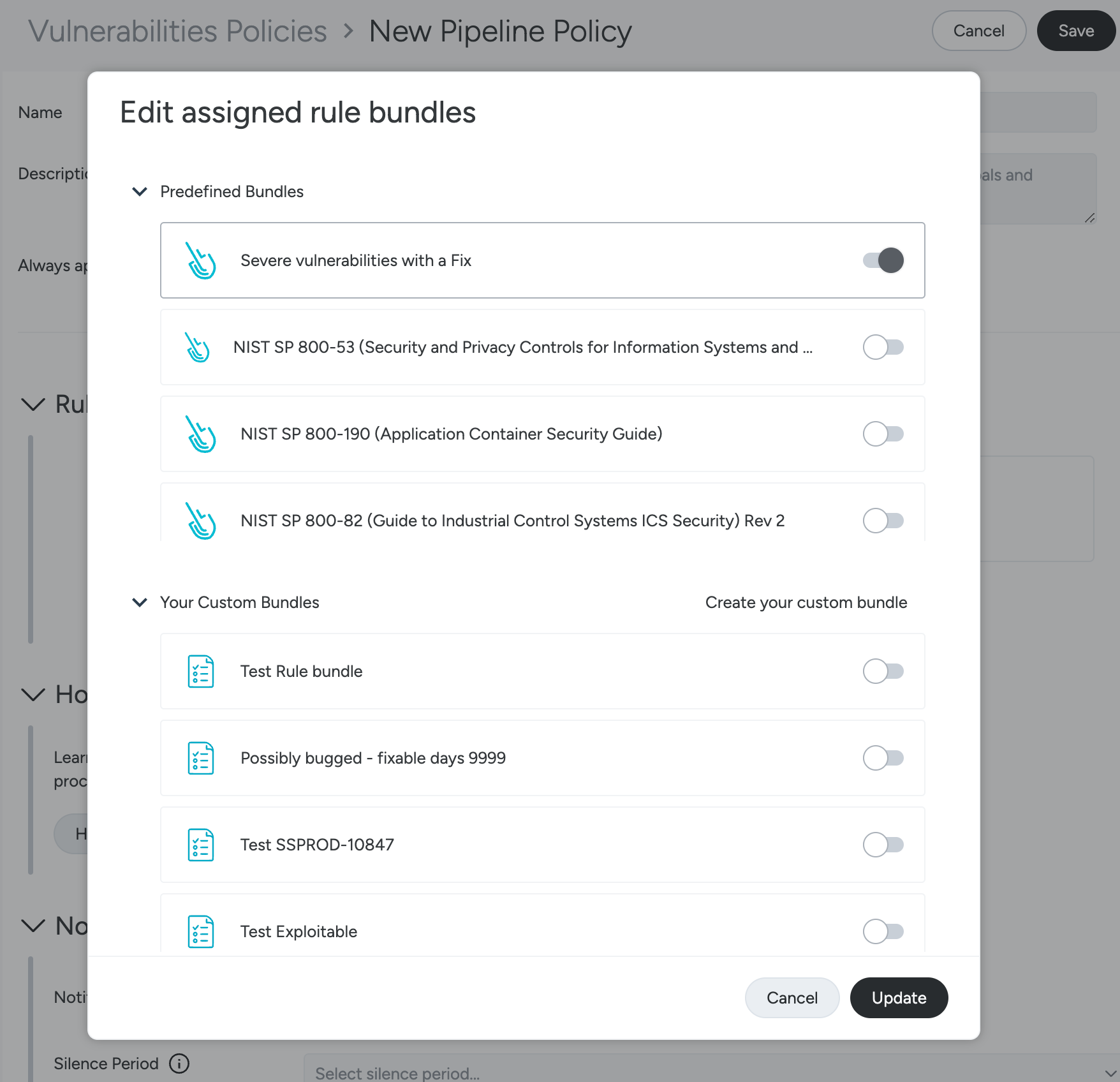

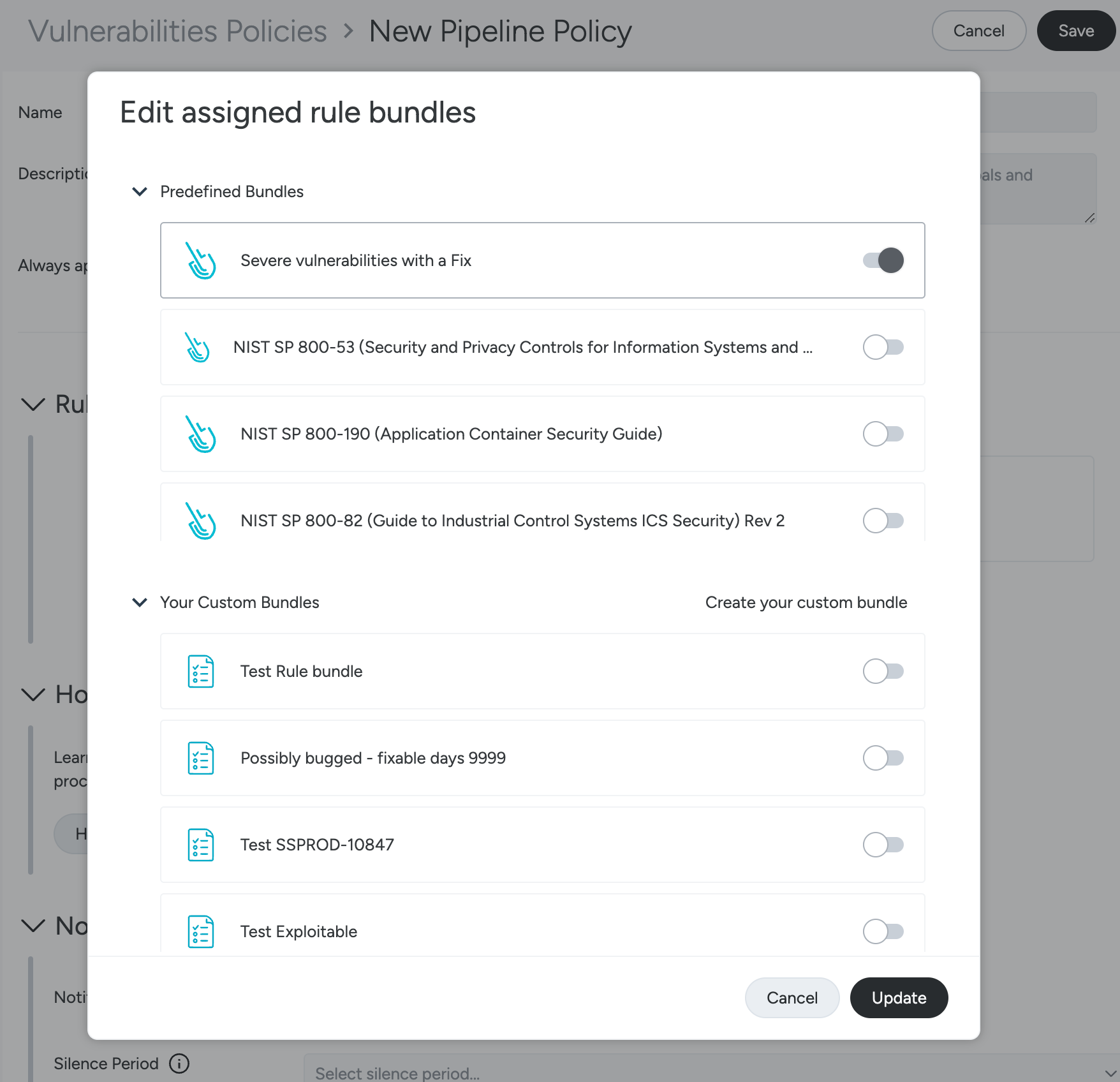

- Rule Bundles: ポリシーには評価されるルールバンドルが含まれます。

Edit Assigned Rule Bundlesをクリックし、割り当てるバンドルを切り替え、Updateをクリックします。

このポリシーでイメージをスキャンする方法: スキャナー実行にポリシーを適用するためのコマンドラインをプレビューするヘルパーウィジェットです。Sysdig Secureの入門も参照してください。

4. Createをクリックします。

ランタイム

Policies | Vulnerabilities > Runtimeを選択します。Runtimeスキャンポリシーリストが表示されます。+Add Policy | Runtimeをクリックします。

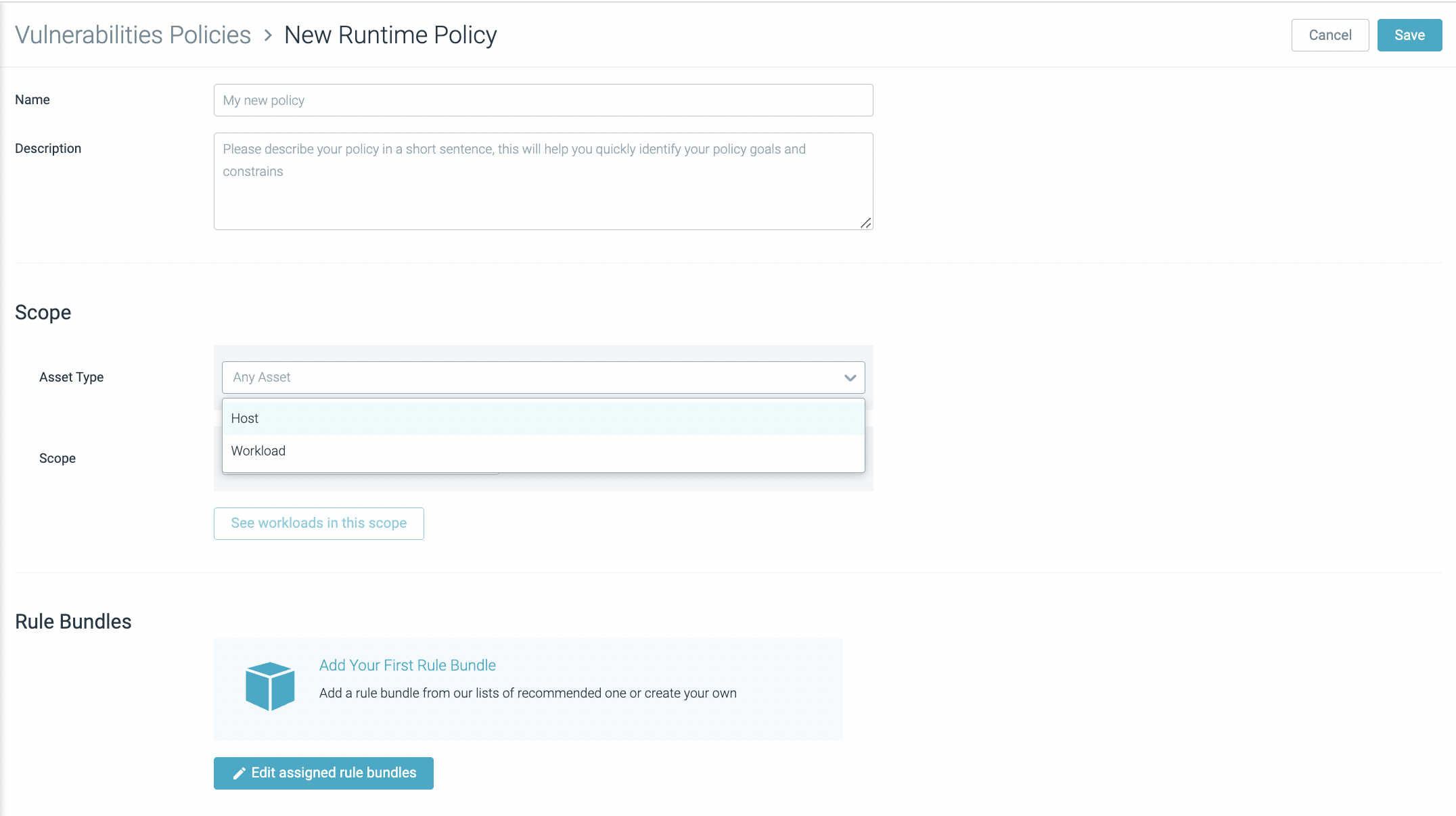

3. パラメータを入力します:

- Name: このポリシーにユーザーが割り当てた名前。

- Description: ユーザーが割り当てたポリシーの説明。

- Scope:

Entire Infrastructureを使用するか、希望のスコープを設定します。See Workloads in this Scopeをクリックして、スコープが有効であることを確認します。

- Rule Bundles: ポリシーに含まれるルールバンドルを追加、削除、または変更できます。

Edit Assigned Rule Bundlesをクリックし、割り当てをトグルしてUpdateをクリックします。