Falco Feedsは、オープンソースに焦点を当てた企業に、新しい脅威が発見されると継続的に更新される専門家が作成したルールにアクセスできるようにすることで、Falcoの力を拡大します。

本文の内容は、2025年11月12日に Dan Belmonte が投稿したブログ(https://www.sysdig.com/blog/shifting-left-with-ai-and-mcp-sysdig-amazon-q-developer)を元に日本語に翻訳・再構成した内容となっております。

近年、AI の利用拡大に伴い、LLM との統合要件から Model Context Protocol(MCP)サーバーを導入する企業が増えています。Sysdig MCP サーバーのリリース以降、私たちはさまざまなユースケースに取り組んできましたが、期待どおり、その可能性は無限大です。

実際、すでに別のブログ記事では、2 つの MCP を組み合わせてプロンプトを与えることで何が実現できるのかを紹介しています。本記事では、Amazon Q Developer を Sysdig MCP サーバーと組み合わせて使用することに焦点を当てます。

なぜデプロイ前(pre-deployment)が重要なのか

開発者、プラットフォームエンジニア、そして SRE はコードを高速にデプロイしており、AI ツールはそのスピードをさらに加速させています。しかし、セキュリティを伴わないスピードはリスクを生みます。クラウド侵害の多くは、Infrastructure as Code(IaC)の設定ミスを悪用することから始まります。

この問題に対処するのが ”シフトレフト” アプローチであり、デプロイ後ではなく、開発中にセキュリティ問題を検出する点で非常に重要です。

IaC を保護するために、Model Context Protocol(MCP)を利用してセキュリティスキャンを IDE に直接組み込むことができます。例えば、Amazon Q Developer を Sysdig の MCP サーバーと接続することで、脆弱性を特定し、設定ミスを検出し、本番環境で脅威となる前にセキュリティポスチャーを確認できます。しかも、すべてコードエディタ上の会話型プロンプトを通じて行えます。

本記事では、インフラコードのスキャン、コンテナイメージの分析、潜在的な攻撃経路の把握など、開発環境から離れることなく実施できる実践的なワークフローを紹介します。

構成要素

- Amazon Q Developer へのアクセス権を持つ AWS アカウント (無料利用枠)

- IDE: VS コード

- VS コード用の Amazon Q デベロッパープラグイン

- Sysdig MCP サーバー をローカルにダウンロード

これは、Amazon Q プラグインの MCP サーバー設定内で使用できる詳細な設定です。

Name: SysdigMCP

Transport: stdio

Command: <uv-binary-path> (e.g., /usr/<username>/.nix-profile/bin/uv)

# Arguments - optional

--directory

<sysdig-mcp-server-directory>

run

main.py

# Environment variables - optional

SYSDIG_MCP_API_HOST=<SYSDIG-SAAS-URL> (e.g., https://secure.sysdig.com)

SYSDIG_MCP_API_SECURE_TOKEN=<API-ACCOUNT-TOKEN>

SYSDIG_MCP_TRANSPORT=stdioユースケース

コンテキスト

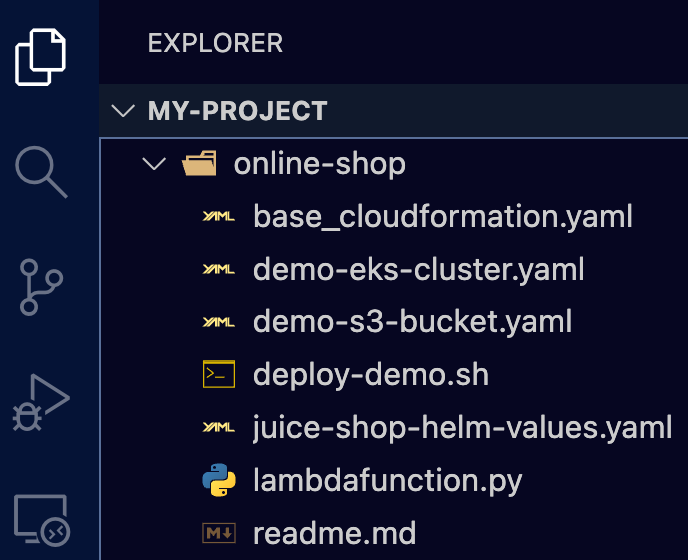

ここには、ユースケースに使用するさまざまな種類のファイル(CloudFormation、Helm Chart値、スクリプト、Lambdaなど)を含む簡単なプロジェクトがあります。以下はディレクトリ構造の概要です。

このオンラインショップ ディレクトリは、質問があるたびに Amazon Q の「コンテキスト」として設定するディレクトリになります。

実際のワークフロー

ここでは、AWS 上でホストされているマイクロサービス向けの IaC 構成を扱うサイトリライアビリティエンジニア(SRE)の立場になってみます。既にデプロイされているマイクロサービスに新機能を追加するよう依頼されたと想定しますが、その際、インフラの変更によってセキュリティ上の脆弱性が新たに生じないようにしたいと考えています。

ここからは、VS Code IDE 内で Amazon Q と Sysdig MCP サーバーを使用し、さまざまなテーマの分析を進めていきます。

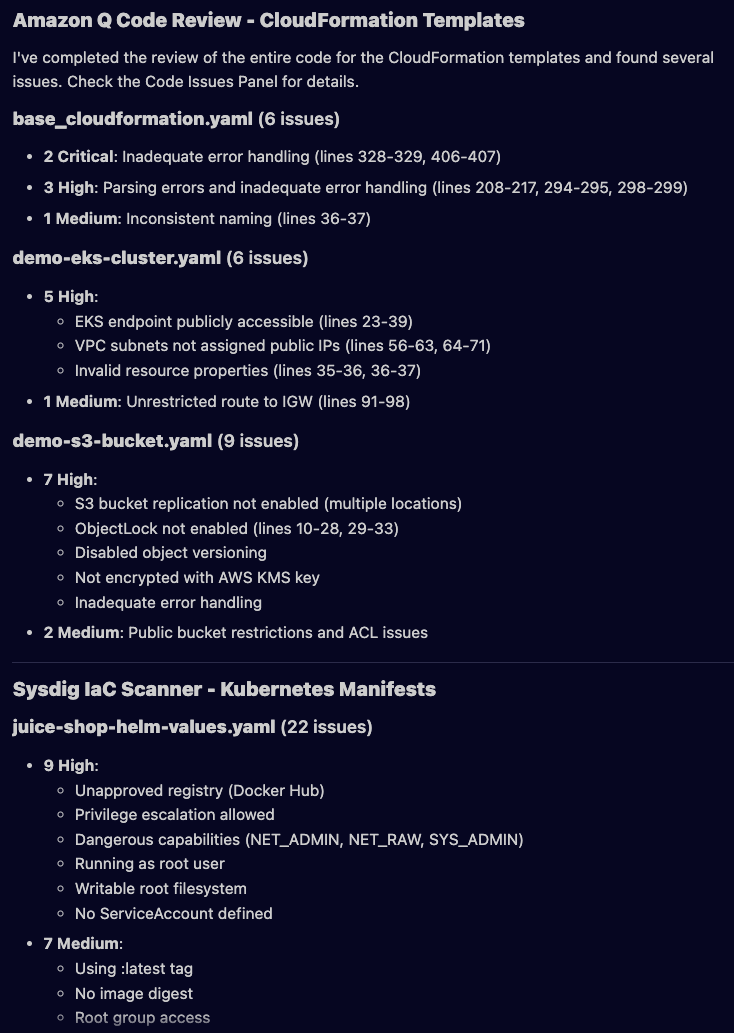

ローカルコードをスキャンして IaC の設定ミスを調べる

知らないうちに新たなリスクが発生しないように、IaCファイル内の設定ミスがないか確認しましょう。

Sysdig の IaC スキャナーを使って私のプロジェクトをスキャンし、CloudFormation テンプレートについては Amazon Q に解析させて、その結果見つかった問題の概要を共有してください。Use the Sysdig IAC scanner to scan my project and AmazonQ for the CloudFormation templates, then share a summary of the issues found.

コンテナイメージにおける脆弱性の検出

変更をデプロイする前に、コンテナイメージに脆弱性があるかどうかを知る必要があります。ソフトウェアコンポジション分析 (SCA) は通常 CI/CD パイプラインで行われますが、 もっと早くできる ビルドを待って問題をブロックする可能性のある問題を待つ必要はありません。

juice-shop-helm-values.yaml が参照している Docker イメージをスキャンするために、Sysdig CLI を使用してください。Use Sysdig CLI to scan the docker image pointed by the juice-shop-helm-values.yamlベースラインの見直し:すでにデプロイされているのは何ですか?

たとえ私たちのコードが完全に安全であっても、既存の脆弱性を抱える環境にデプロイすると、予期しない攻撃経路が生まれる可能性があります(例:安全なマイクロサービスを、すでに侵害されている S3 バケットと連携させてしまうなど)。

そのため、まず環境を確認し、必要であれば「修正が先、デプロイは後」という手順を踏むことが極めて重要です。

Sysdig を使用して、AWS us-east-1 における現在の EKS および S3 のセキュリティ状況を要約してください。

•返す結果は集計情報のみとし、重大度別・ステータス別の件数、主要な設定ミス上位 5 件、影響を受けているリソース上位 5 件(名前+件数)を含めてください。

•生の検出結果や証跡は記載しないでください。出力は簡潔で分かりやすいものにしてください。

•より詳細が必要な場合は、(例:High/Critical の上位 10 件など)次に掘り下げるべき項目を提案してください。Use Sysdig to summarize the current EKS and S3 security posture in AWS us-east-1.

- Return only aggregated results: counts by severity and status, top 5 misconfigurations, and top 5 affected resources (name + count).

- Do not list raw findings or evidence. Keep the output small and sensible.

- If more details are needed, suggest next drill-downs (e.g. top 10 High/Critical findings).出力として、Sysdig MCP にクエリを実行すると、現在のポスチャーがよく表現されていることがわかります。

将来のセキュリティ状況の分析:デプロイするとどうなるのか?

すでにローカルでコードを検証し、現在デプロイされているもの(ポスチャー)を確認しました。では、コードをデプロイする前に、セキュリティへの影響を予測しましょう (新しいリスクや新しい攻撃経路が導入されたり、セキュリティポスチャーが改善されたりしますか?

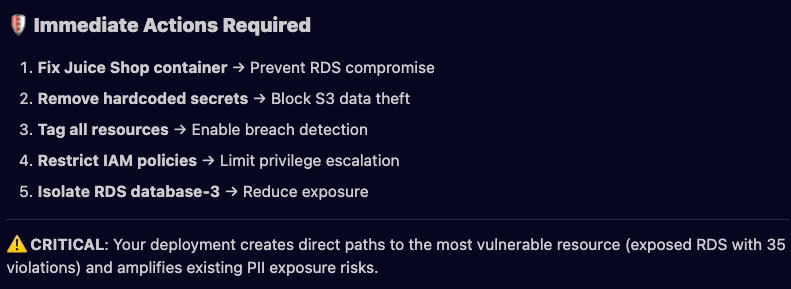

デプロイメント後の攻撃経路の追跡

潜在的な攻撃経路を分析することで、先ほどのワークフローと同様のことを行っていますが、今回はそれがどのように悪用され得るのかを理解することに重点を置いています。これにより、それらの検出結果がどのようにつながり、悪用可能な連鎖を形成するかが明らかになります。

Sysdig に、us-east-1 における現在の主要リスクを確認してください。その情報を基に、プロジェクト内の全リソースをデプロイした場合に攻撃経路が発生し得るかどうかを調べてください。

返す結果は集計情報のみで、上限は 5 件としてください。Ask Sysdig what are the current top risks in us-east-1. Use that information to see if there could be an attack path if I deploy all resources from the project.

Return only aggregated results with limit 5.Amazon Qは、私たちの「オンラインショップ」プロジェクトで悪用される可能性のある経路を示す非常に興味深いレポートを共有してくれました。

まとめ

Model Context Protocol(MCP)サーバーと AI を組み合わせることで、これまで組み合わせにくかったツール同士をつなぎ、多様なユースケースを実現できるようになります。

VS Code 上で Amazon Q と Sysdig を組み合わせることで、コードが CI/CD パイプラインに入る前に、IaC の設定ミス、脆弱性、潜在的な攻撃経路を洗い出す「シフトレフト」アプローチを強化できます。さらにそれだけでなく、将来のセキュリティ姿勢や影響まで予測することもできます——しかもすべて IDE 内から行えるのです。

そのため、新しい MCP を試すことは、これまで試したことのないユースケースを切り開く可能性があります。MCP により異なる技術の統合ハードルが大幅に下がったからです。他の MCP サーバーがあなたのワークフローをどう強化できるか、探ってみる価値があります。

次は?

今日から Sysdig MCP サーバーを試して、VS Code 用の Amazon Q Developer プラグインと組み合わせてみてください。ここで取り上げていないものも含め、これらのワークフローを試し、さらに新たなワークフローを解き放つことができます。